Präambel:

Dies ist ein Versuch den gesamten Stoff für die IHK-Zwischenprüfung (FiSi etc.) zusammenzufassen. Als Grundgerüst dient die Themengliederung der IHK. Inhaltlich wurden Hefteinträge aus der Berufsschule, Websiten und eigenes Wissen genutzt. Sicherlich ist diese Übersicht keineswegs vollständig und zu 100% richtig, wenngleich ich mir größte Mühe dabei gebe. Änderungsvorschläge können gerne per Issue auf GitHub eingereicht werden.

Dieses Dokument existiert in mehreren Versionen. Die bester Version steht als HTML zu Verfügung

(http!)Hier ist die Formatierung (vor allem die Größe der Bilder und manche Formeln) besser. Alternativ gibt kann man die Datei auch als gerendertes Markdown über die Plattform Hedgedoc(http!)aufrufen. Diese bietet den Vorteil eines dauerhaft präsenten Inhaltsverzeichnisses, das jedoch nicht alle vorhandenen Überschriften abbildet. Die dritte Möglichkeit besteht darin den Markdown-Quellcode selbst zu rendern. Dazu empfehle ich die Software Typora.Da es unter Umständen vorkommen kann, dass es unterschiedliche Versionen gibt (Prozess: Quellcode/ Git –> HTML und händisch Hedgedoc), verweise ich mit dem Timestamp auf die aktuell gezeigte Version. Tendenziell ist die HTML-Version die aktuellste, da diese nach jedem Git-Push automatisch aktualisiert wird. (Latenz <= 5min)

Timestamp:

27-02-2024 14:40

Inhaltsverzeichnis

Inhaltsverzeichnis1 Arbeitsaufgaben in Abstimmung mit Geschäftsprozessen1.1 ProjekmanagementStrukturplanNetzplanGantt-DiagrammProjektphasen & SMARTProjektmerkmaleVorgehensmodelleTeambildung1.2 Machbarkeit von ProjektenMachbarkeitsanalyseStakeholderanalyseRisikoanalyseAbklärung von RahmenbedinungenStamm- Bewegungsdaten1.3 Arbeitsaufgaben planenSupportManagemet-Arten2 Kundenberatung2.1 MarktsituationenMarktformenOrganisationsformenVertragsgestaltungKaufvertragsstörungenErstellung, Bestandteile Kaufvertrags2.2 Bedarfsanalyse2.3 KundenberatungKommunikationsmodelleSender- EmpfängermodellEisbergmodell4-Ohren Modell2.4 Informationsaufbereitung2.5 MarketingaktivitätenNutzwertanalyseVertriebsformen3 IT-Systeme3.1 IT-Systeme beurteilenHardwareprodukteSoftwareprodukteVirtualisierungenCloudlösungenSAN vs. NAS3.2 Einsatzbereiche v. IT-SystemenDatenbanksystemeNetzwerkkomponentenRouterSwitchTopologienNetzwerkprotokolleOSI-ModellIPv6Einheiten der Informatik3.3 ElektrotechnikWirkungsgradStrom, Spannung, LeistungLeistungsaufnahmeWiderstandNetzteil3.4 Wirtschaftlichkeit v. IT-Systemen4 Erstellen von IT-Lösungen4.1 IT-Systeme konzeptionierenBedarfsanalyseLasten- PflichtenheftBetriebssysteme4.2 Auswahl von HardwareDual Channel RAMBIOS-Flashback4.3 Auswahl von SoftwareNützliche Linux-Befehle im Terminal4.4 Lizenzmodelle4.5 Installation und KonfigurationFormatierung/ PartitionierungNetzwerkanbindung, Ip-Konfigurationifconfig/ ipconfigarp -adigtraceroute/ tracert4.6 ProgrammiersprachenDatentypen & StrukturenKontrollstrukturenKlassen & VererbungSkriptsprachenLogikgatterBibliotheken vs. Frameworks4.7 ProgrammierwerkzeugePAPUMLStruktogramm4.8 DatenbankgrundlagenER-ModelleEinfache Syntax5 Qualitätssicherung5.1 Grundverständnis5.2 QualitätsmanagementPDCA-Plan6 IT-Sicherheit6.1 IT-GrundschutzOrganisatorische MaßnahmenTechnische MaßnahmenArten von MalwareDatenschutzgesetzeNormen & Standrads6.2 Schutzbedarfsanalyse6.3 Sicherheitskonzept entwickeln6.4 Umsetzung d. SicherheitskonzeptsVPNsDatensicherung, Backup-VerfahrenRAID-SystemeRAID 0RAID 1RAID 5JBODVermischte TypenUSV7 Leistungserbringung7.1 Vertragsarten7.2 Unternehmensleitbild7.3 Leistungsdokumentation7.4 Umsetzung der Leistungserbringung7.5 Leistungserbringung gem. Aufbauorganisation7.6 Veränderungsprozesse7.7 EinweisungInhalt d. AbnahmeprotokollsArten der DokumentationMängel, -arten7.8 Leistungserbringung bewerten7.9 Angebotsvergleich

Tip

Ein paar lernenswerte Themen:

Rechnung: Übertragungsgeschwindigkeit,

Bitvs.ByteRechnung: Netzteil

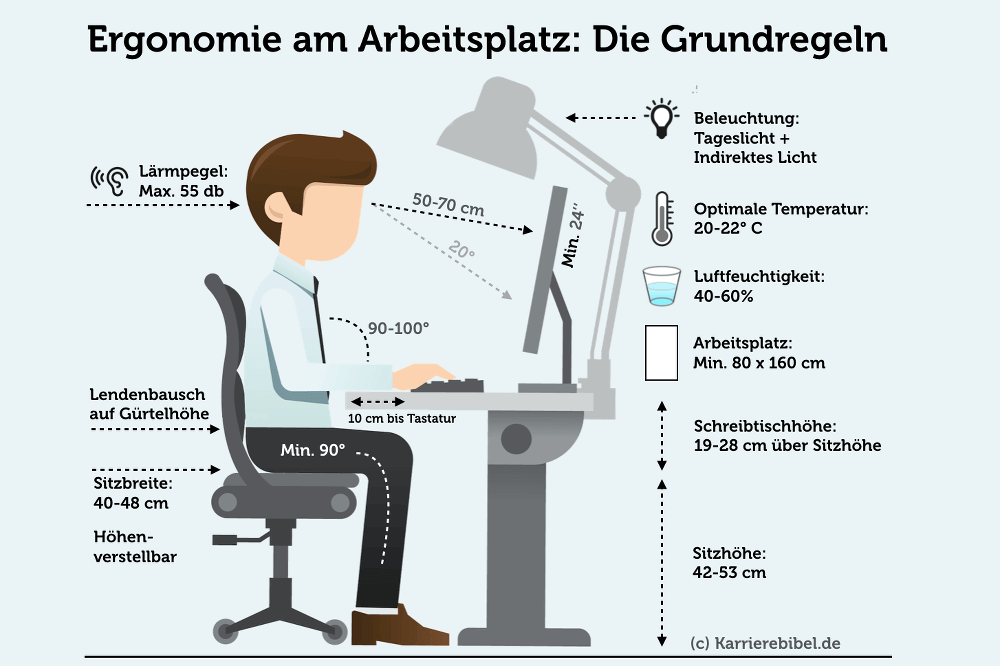

CAD-Arbeitsplatz (Ergonomie)

1 Arbeitsaufgaben in Abstimmung mit Geschäftsprozessen

1.1 Projekmanagement

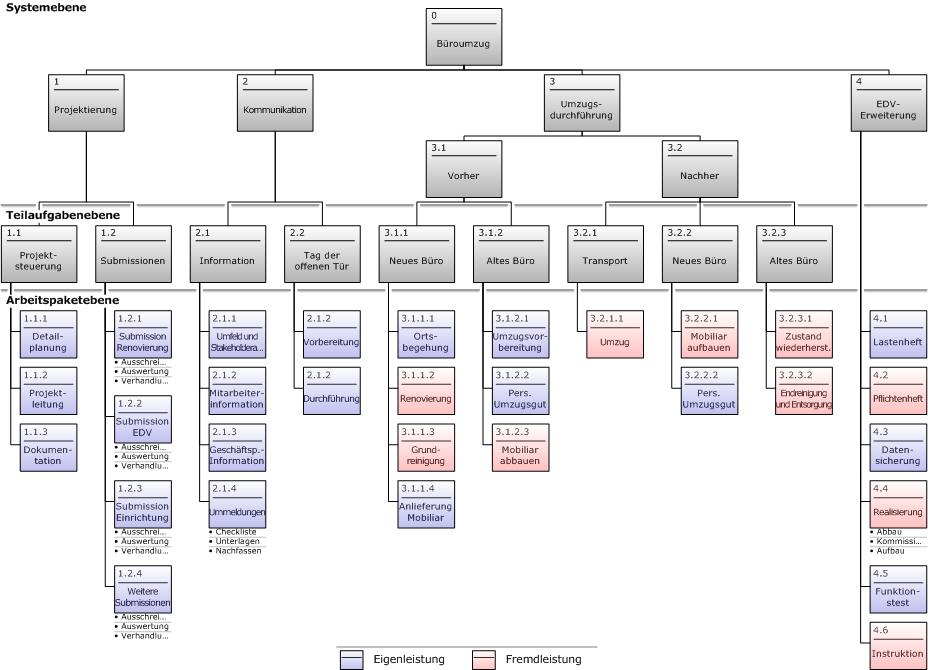

Strukturplan

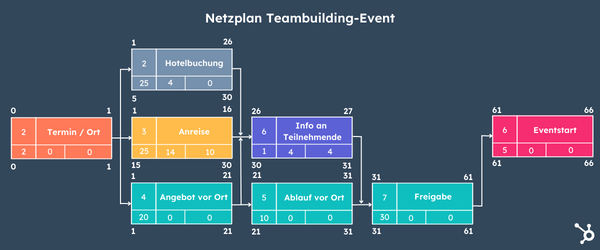

Netzplan

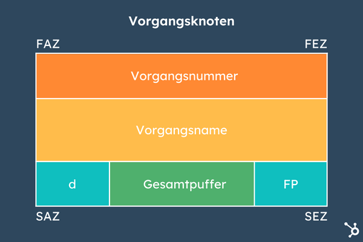

| Bez. | Bedeutung |

|---|---|

| Nr. | Vorgangsnummer |

| D | Vorgangsdauer |

| FAZ | früheste Anfangszeit des Vorgangs |

| FEZ | früheste Endzeit des Vorgangs |

| SAZ | späteste Anfangszeit für den planmäßigen Gesamtvorgang |

| SEZ | späteste Endzeit für den Vorgang zur Einhaltung des Projektendtermins |

| GP | Gesamtpuffer (wie weit kann Vorgang verschoben werden, ohne Endtermin zu beeinträchtigen) |

| FP | freier Puffer (wie weit kann Vorgang verschoben werden, ohne nächsten zu beeinträchtigen) |

Kritischer Pfad: Sobald verzögerter Prozess e. GP von 0 hat lander er auf dem kritischen Pfad

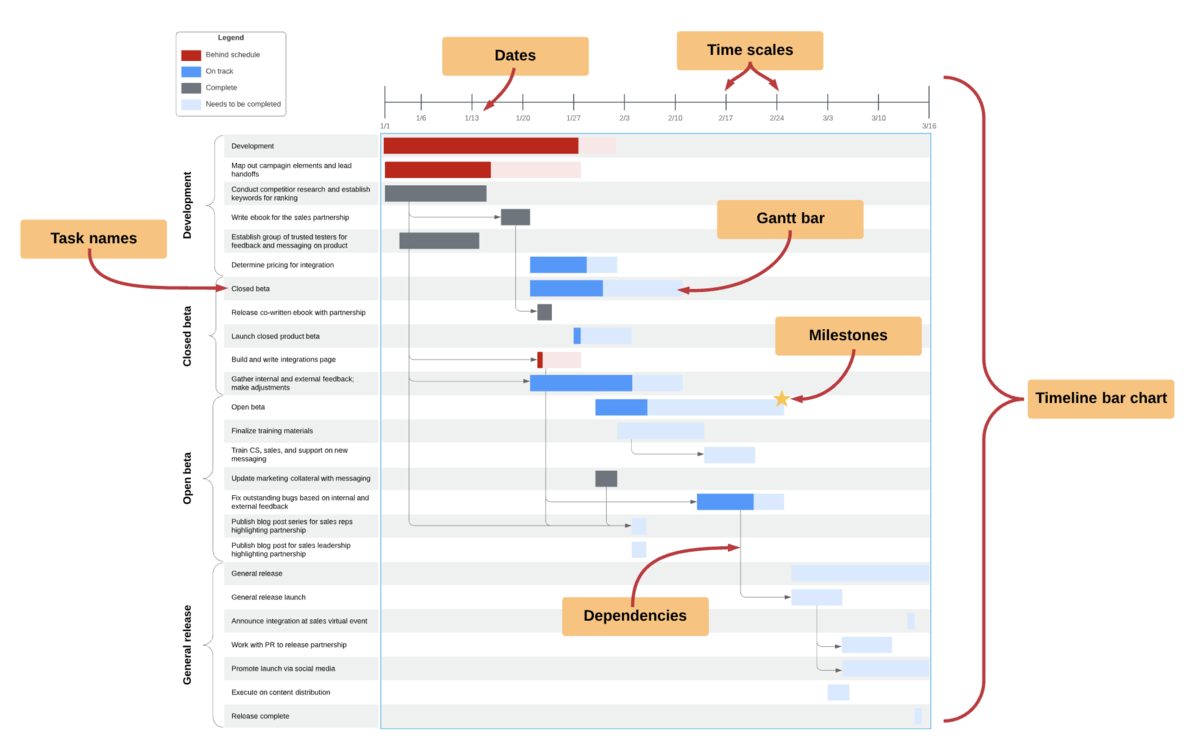

Gantt-Diagramm

Kritischer Weg

Pufferzeiten

fristgerechte Terminierung

Meilensteine

Projektphasen & SMART

![SMART Methode • Definition & Beispiele · [mit Video]](https://raw.githubusercontent.com/JJandke/Berufsschule/master/Zwischenpr%C3%BCfung/img/Wordpress_SMART-Methode-1024x576.jpg)

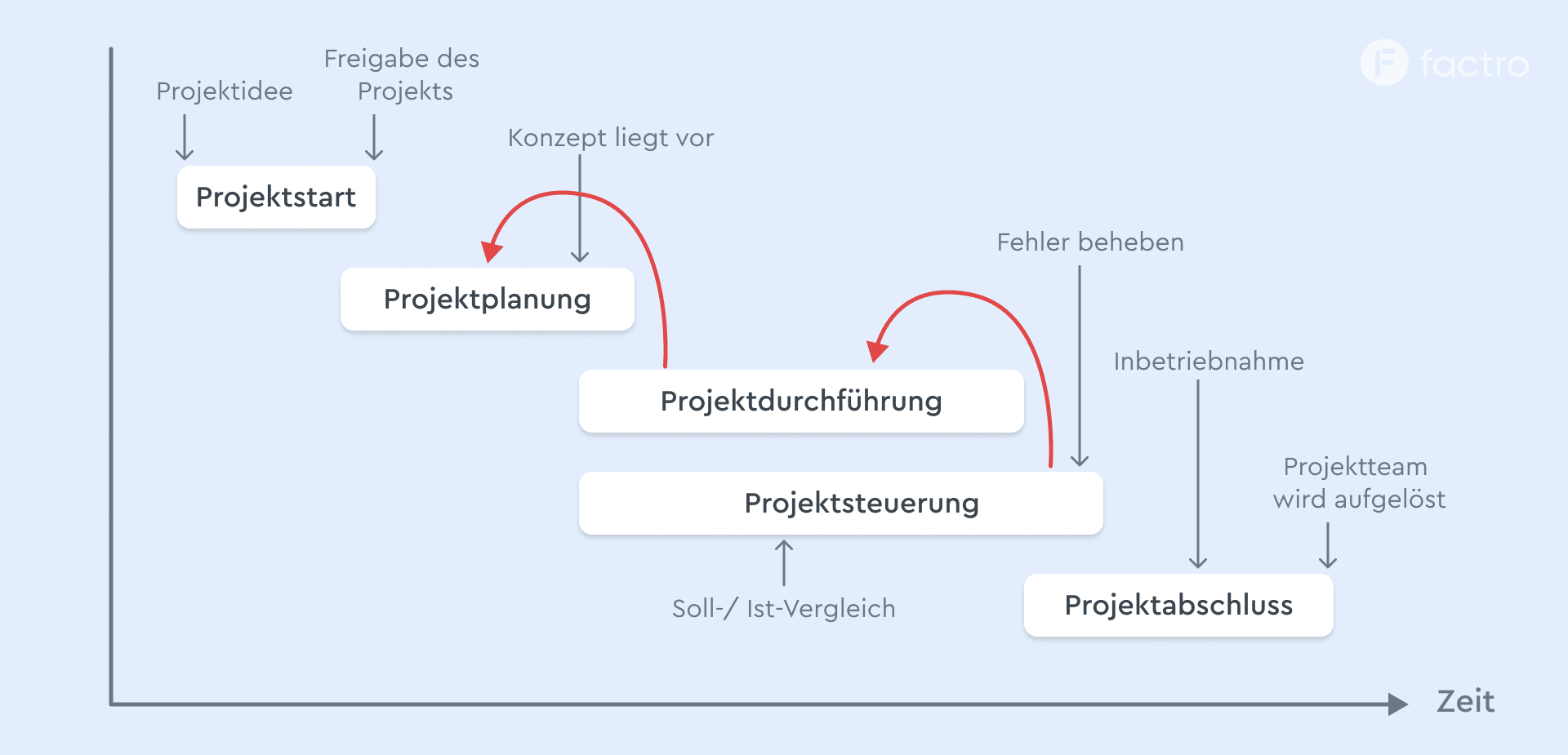

Start (klärung grundsätzl. Bedingungen, Projektsteckbrief, SWOT-Analyse) –> Realisierbarkeit, Zweck, Wert

Planung (Zeitraum, Beteiligte, Ausgangssituation, Sach- Terminziel, Budget)

Durchführung (Aufgabenverteilung, hängt mit

4. Steuerungzusammen)Steuerung (Status, Fortschritt, potent. Probleme)

Abschluss (Abschlussbericht)

Projektmerkmale

Einmalig – Einzigartig – Begrenzte Ressourcen – Festgelegte Zeit – birgt Risiko – konkretes Ziel – komplex

Vorgehensmodelle

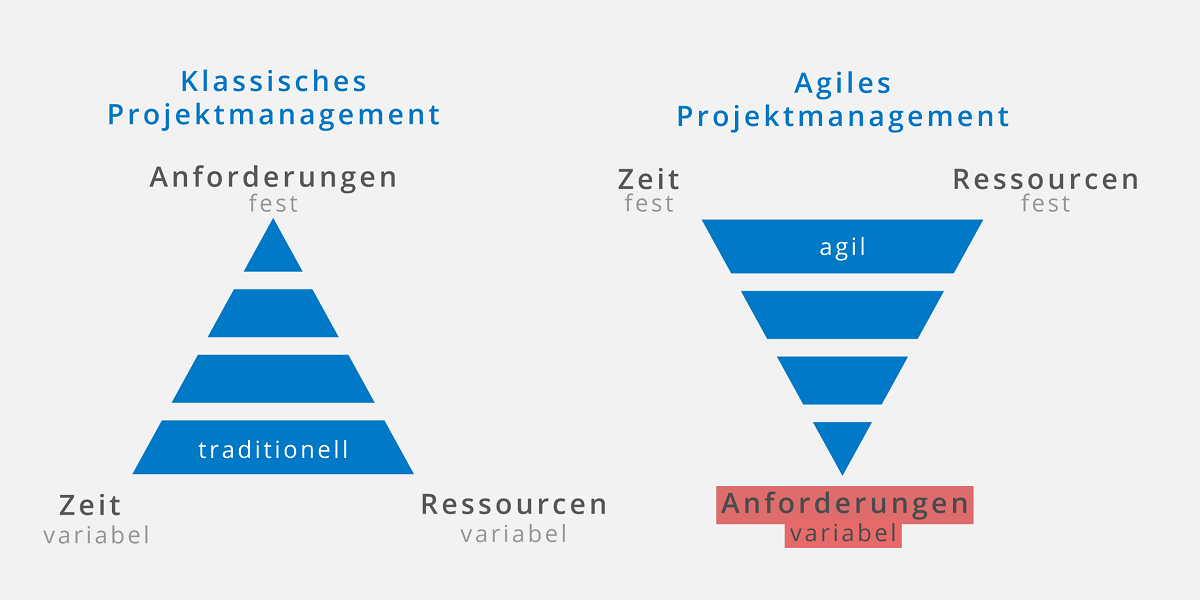

| Traditionell | Agil |

|---|---|

| Wasserfall: Schritte werden nach und nach abgearbeitet | Scrum: kleines Team unter Leitung von Scrum Master (beseitigt Hürden) arbeit in Sprints (zweiw. Zyklen), tägliche Meetings |

| Kanban: Arbeit mit Kanban Board –> Einteilung in z.B. ToDo | In Progress | On Hold | Done |

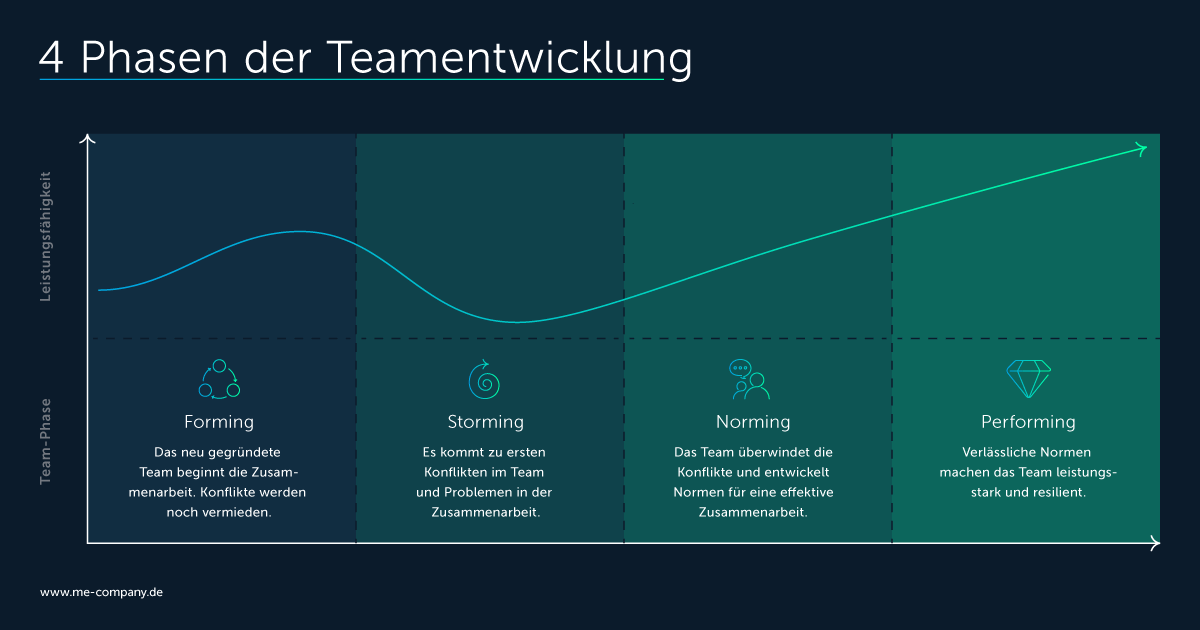

Teambildung

Reflektion, Ich-Botschaft, gute Feedback-Kultur, Lessons-Learned…

1.2 Machbarkeit von Projekten

Machbarkeitsanalyse

organisatorische Umsetzung

wirtschaftliche Machbarkeit (z. B. Kostenrahmen, Finanzierung)

technische Machbarkeit

Ressourcen und Verfügbarkeit (z. B. Mensch, Maschinen, Flächen, Material und Zeit)

zeitliche Umsetzung

rechtliche Umsetzung (DSGVO, BDSG)

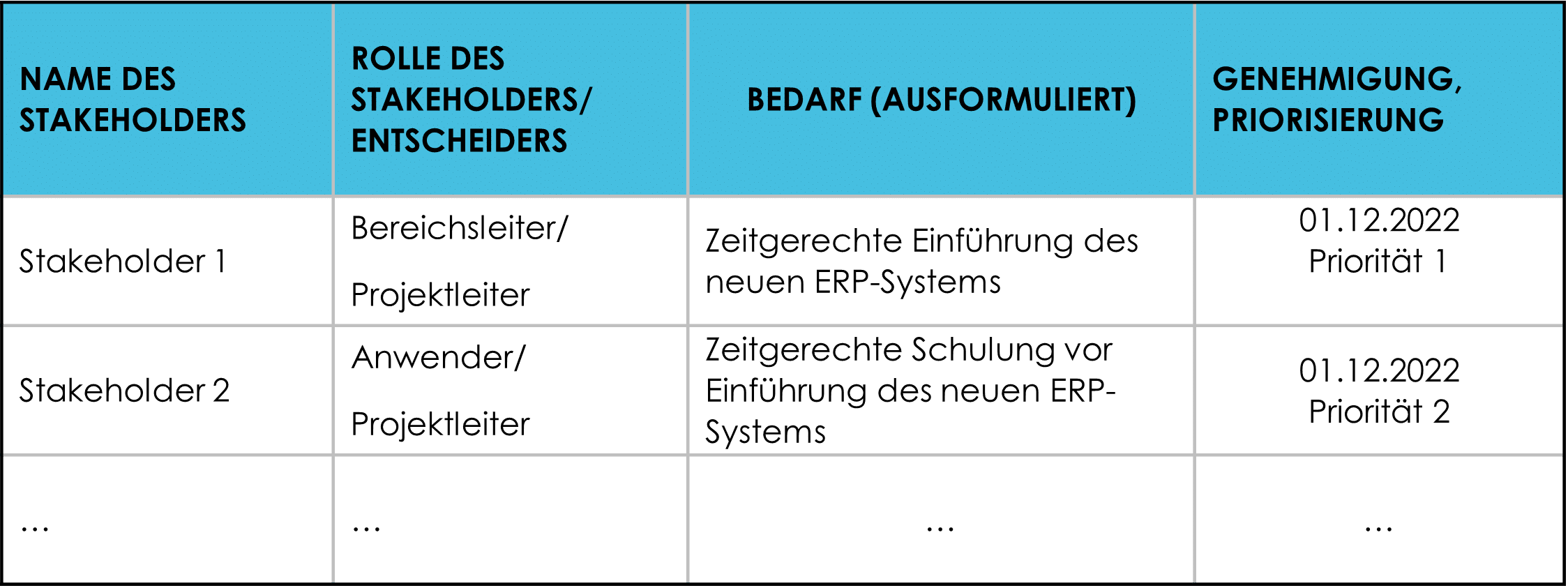

Stakeholderanalyse

| Schritt 1 | Schritt 2 | Schritt 3 | Schritt 4 |

|---|---|---|---|

| Identifikation der Stakeholder | Darstellung der Beziehungen | Interpretation und Analyse | Ableitung von Maßnahmen |

| Wer ist an dem Projekt beteiligt? Wer hat Interesse am Projekt / ist davon betroffen? Welche Prozesse werden beeinflusst? | Interne / externe Stakeholder Bedeutung der Stakeholder Intensität der Beziehungen | Erwartungen an das Projekt Ziele / Interessen Einfluss, Macht und Einstellung zum Projekt | Einschätzung von Chancen / Risiken Umsetzungsstrategie Maßnahmen- / Kommunikationsplan Beteiligung im Projekt |

Risikoanalyse

Technische Risiken

Planungsrisiken

Vertragliche Risiken

Kaufmännische Risiken

Personelle Risiken

Politik- und Umweltrisiken

Chancenanalyse

Abklärung von Rahmenbedinungen

wirtschaftlich, technisch, rechtlich, terminlich

Stamm- Bewegungsdaten

Stammdaten: Geburtsdatum, Kundennummer etc.

Bewegungsdaten: Rechnungsnummer, Preis, Bestellte Ware etc.

1.3 Arbeitsaufgaben planen

Support

| First-Level | Second-Level | Third-Level | Anwender-Support |

|---|---|---|---|

| erste Anlaufstelle häufige Probleme breites, allgemeines Wissen | besser geschultes Personal tiefes Fachwissen bekannte Probleme | komplexe, nie dagewesene Probleme kein dir. Kundenkontakt | Unterstützung d. Kunden bei bekannten Problemen, Einrichtung etc. |

Managemet-Arten

| Fehlermanagement | Störungsmanagement |

|---|---|

| häufige Probleme/ Anfragen Spezifizieren, kategorisieren, priorisieren | Abweichung d. norm. Betriebs (Störung) Supportanfragen |

2 Kundenberatung

2.1 Marktsituationen

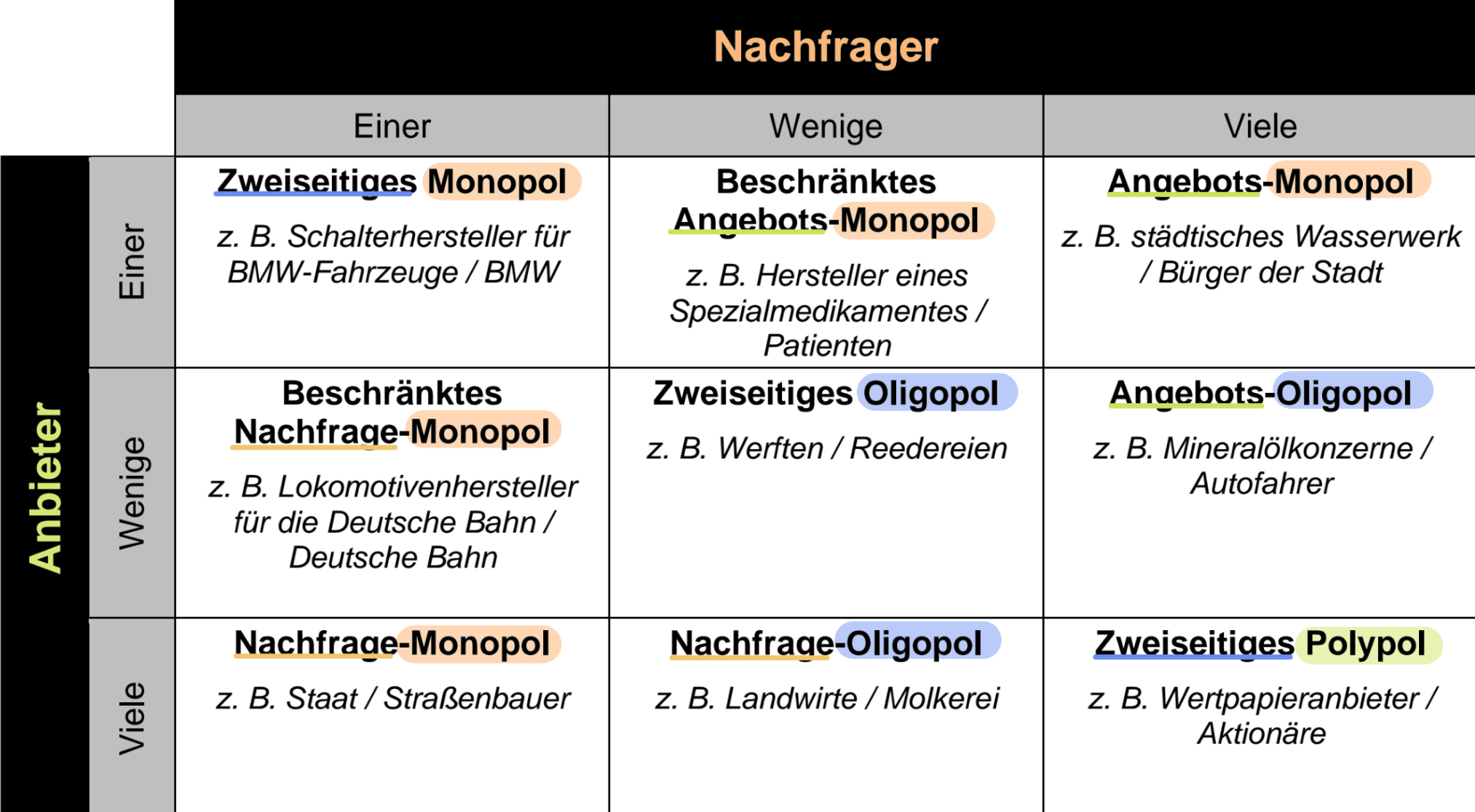

Marktformen

Organisationsformen

![Organisationsformen • Definition, Formen und Beispiele · [mit Video]](https://d1g9li960vagp7.cloudfront.net/wp-content/uploads/2023/06/WP_Einlinienorganisation-1024x576.jpg)

![Organisationsformen • Definition, Formen und Beispiele · [mit Video]](https://raw.githubusercontent.com/JJandke/Berufsschule/master/Zwischenpr%C3%BCfung/img/WP_Mehrlinienorganisation-1024x576.jpg)

![Organisationsformen • Definition, Formen und Beispiele · [mit Video]](https://raw.githubusercontent.com/JJandke/Berufsschule/master/Zwischenpr%C3%BCfung/img/Stablinienorganisation-1024x576.jpg)

![Organisationsformen • Definition, Formen und Beispiele · [mit Video]](https://d1g9li960vagp7.cloudfront.net/wp-content/uploads/2023/06/WP_Matrixorganisation-1024x576.jpg)

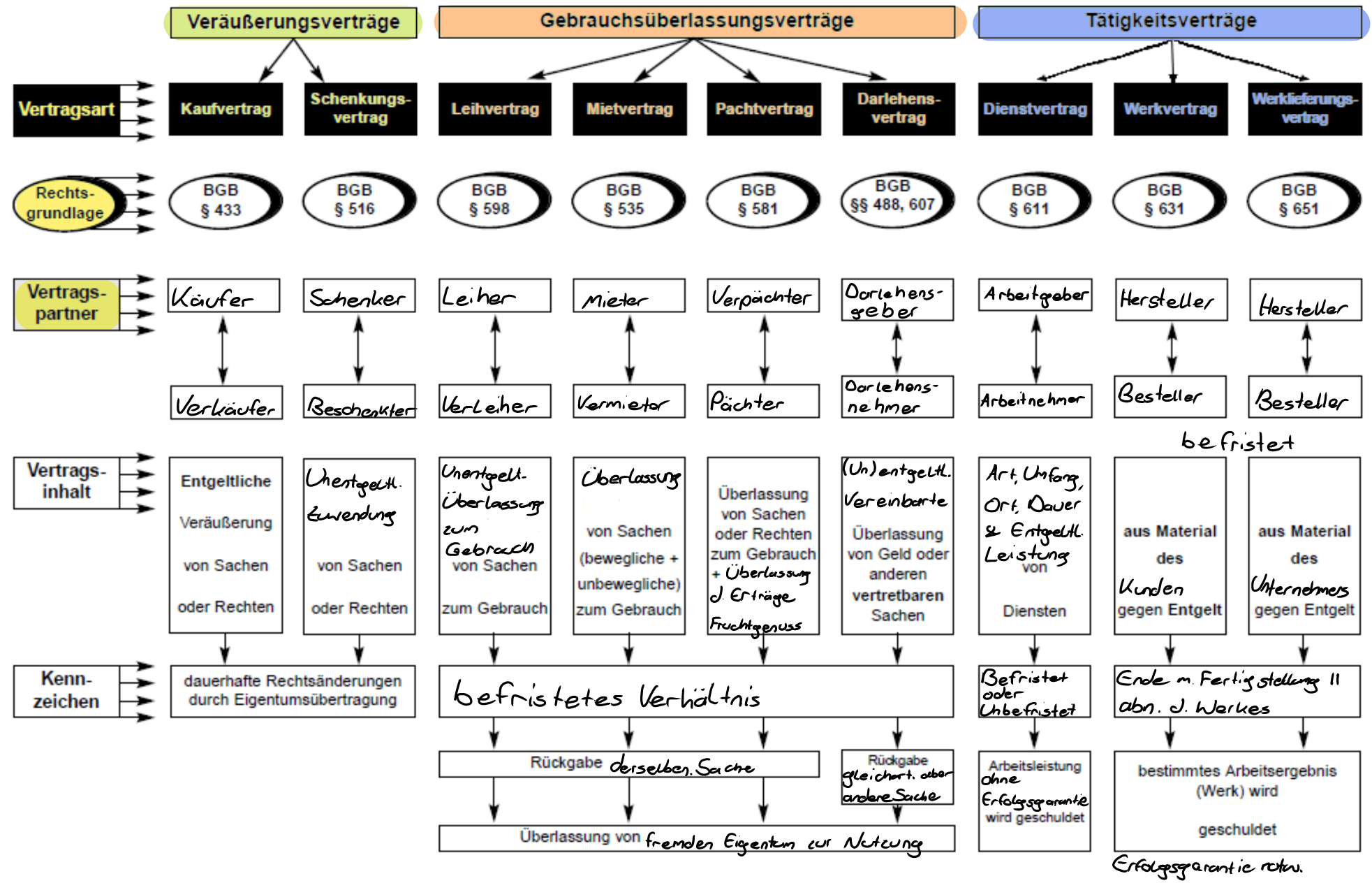

Vertragsgestaltung

Kaufvertragsstörungen

Lieferverzug –> Ablehnung, auf Zustellung bestehen

Mängel: Lieferung –> Sattel fehlt, Menge, Produktart, etc.

Zahlungsverzug –> Zinzen für Warten oder Verweigerung und Rückforderung d. Ware

Annahmeverzug –> Rücktritt vom KV

Vermeidung von Störungen

Verwendung von Versicherung

Sicherungsklauseln im Vertrag

Überprüfung von Mängeln

Vertragsstrafen

Erstellung, Bestandteile Kaufvertrags

Erstellung

Angebot –> Annahme des Angebots –> übereinstimmende Willenserklärung (muss nicht schriftlich erfolgen)

Willenserklärung d. Verkäufers –> Willenserklärung d. Käufers (z.B. Fahrradladen)

Willenserklärung d. Käufers –> Willenserklärung d. Verkäufers (z.B. eBay)

Bestandteile

Angabe der Vertragsparteien

Vermögensgegenstand (Art, Beschaffenheit, Güte)

Menge

Kaufpreis

Leistungszeit/ Lieferbedingungen

Zahlungsmittel und -bedingungen

2.2 Bedarfsanalyse

Zielgruppengerecht z.B. CAD-Designer

Bedarfs- Betreffsgerechte Präsentation

Eigene Datenerhebung

Auswertung v. Daten –> z.B. Anforderung an Büroarbeitsplätze

2.3 Kundenberatung

Kommunikationsmodelle

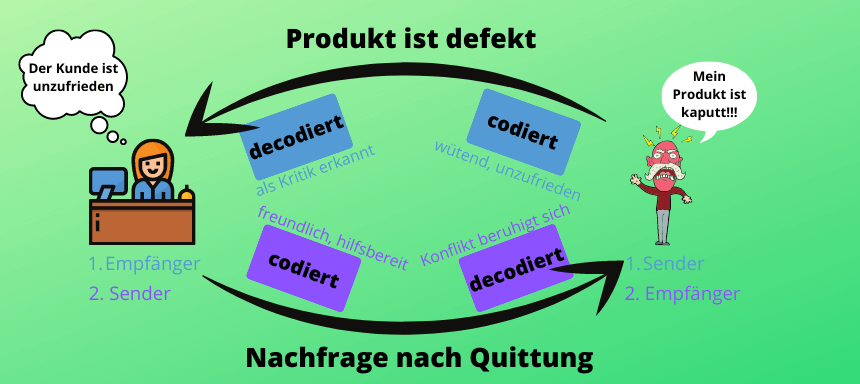

Sender- Empfängermodell

Eisbergmodell

![Eisbergmodell • Kommunikationsmodell, Freud · [mit Video]](https://raw.githubusercontent.com/JJandke/Berufsschule/master/Zwischenpr%C3%BCfung/img/Eisbergmodell_WP_Bild_1-1024x576.jpg)

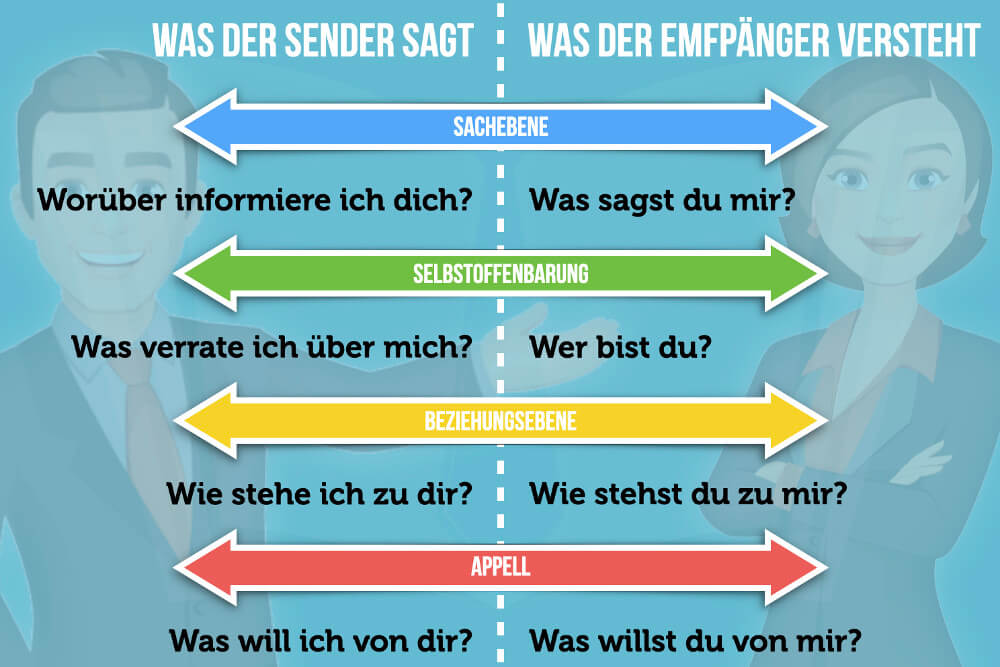

4-Ohren Modell

2.4 Informationsaufbereitung

Technische und nicht-technische Texte

Digitale Suchabfragen unter Verwendung von Suchoperatoren –> Google Suche (“”, *, etcl.)

Auswertung von englischen Texten

Qualitätsmerkmale von Präsentationen

Stichpunkte, keine Sätze

gut lesbar

nicht zu viel auf einer Folie

Prägnant

Man selbst ist der Vortrag, Präsentation nur unterstützend

Medienkompetenz

2.5 Marketingaktivitäten

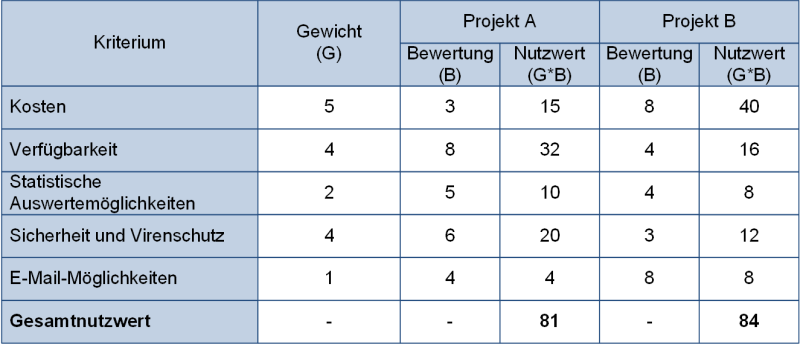

Nutzwertanalyse

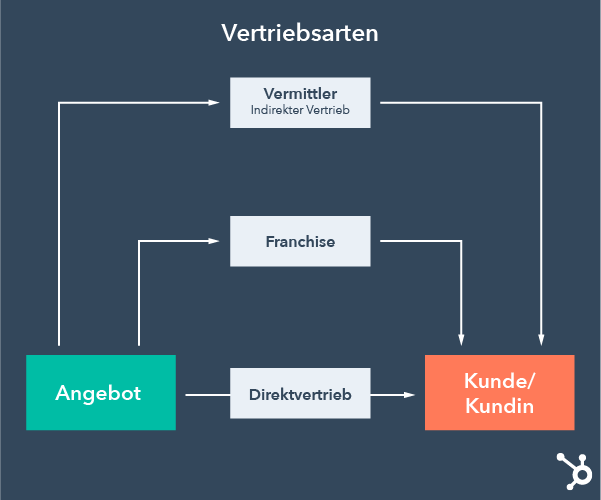

Vertriebsformen

3 IT-Systeme

3.1 IT-Systeme beurteilen

Hardwareprodukte

CPU (Phys. Prozessoren: vorhandene Kerne; Logische Prozessoren: Durch Multithreading theoretisch verfügbare Kerne. z.B. 8 phys. Kerne und 16 Logische Kerne)

Cache: Extrem schneller Zwischenspeicher in der CPU, speichert Daten, die für aktuell laufende Prozesse benötigt werden

Motherboard

Speicher: SSD, HDD, Tape

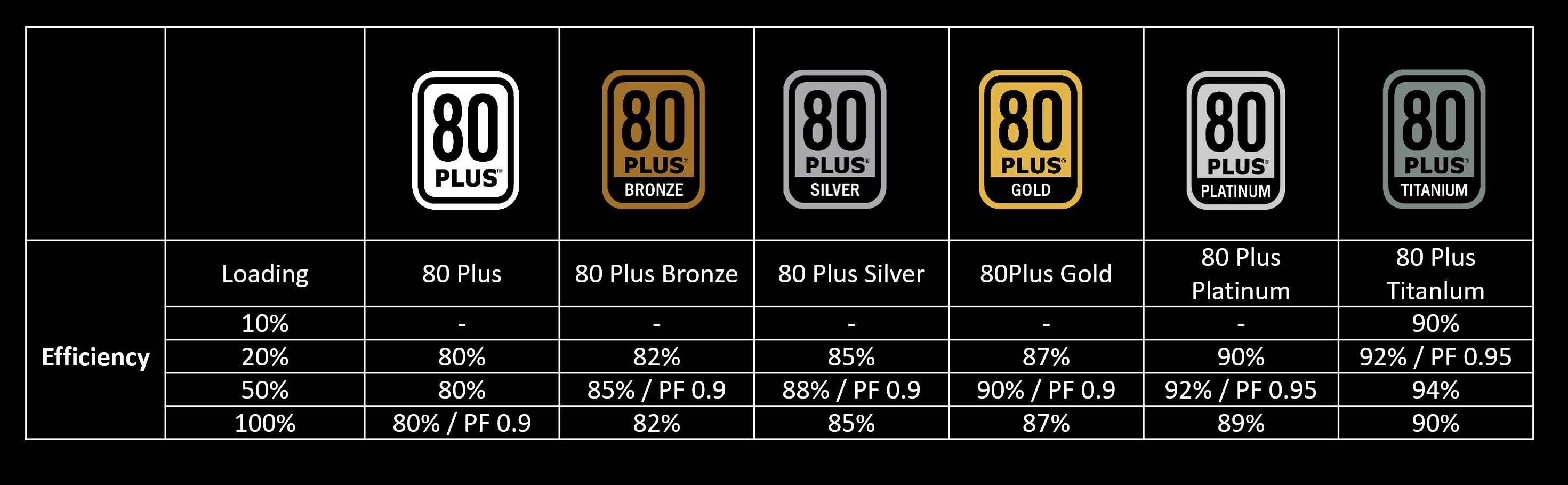

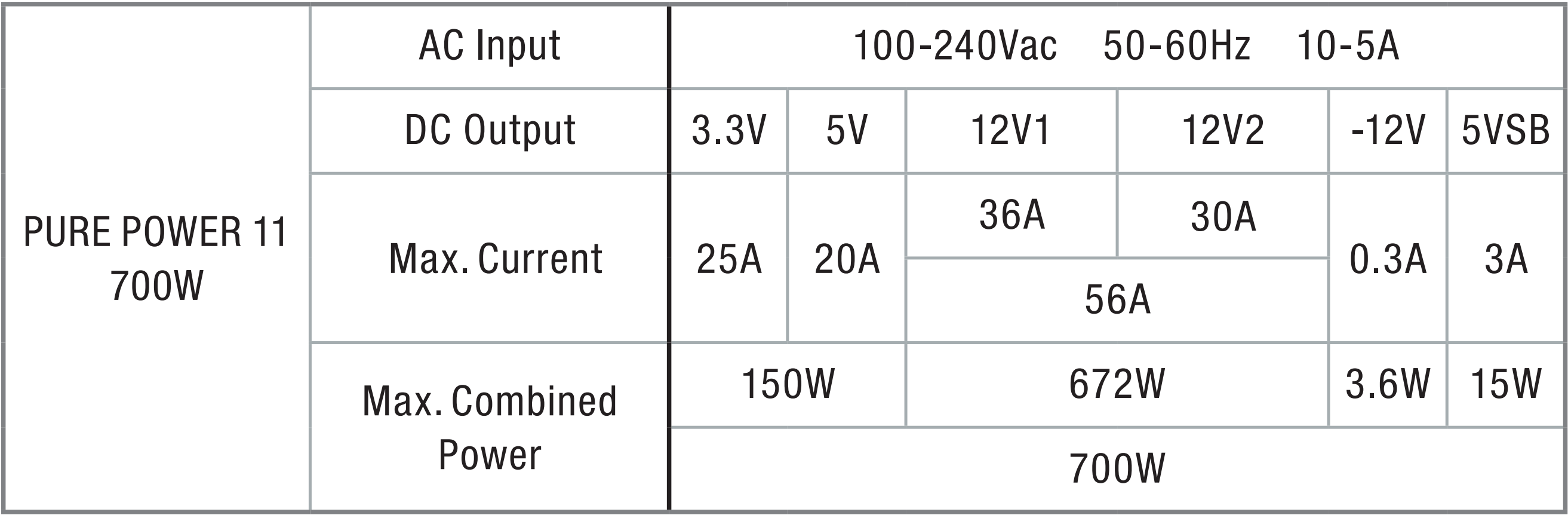

Netzteile: Berechnung siehe 3.3 Leistungsfähigkeit bestimmen

Netzwerkkomponenten:

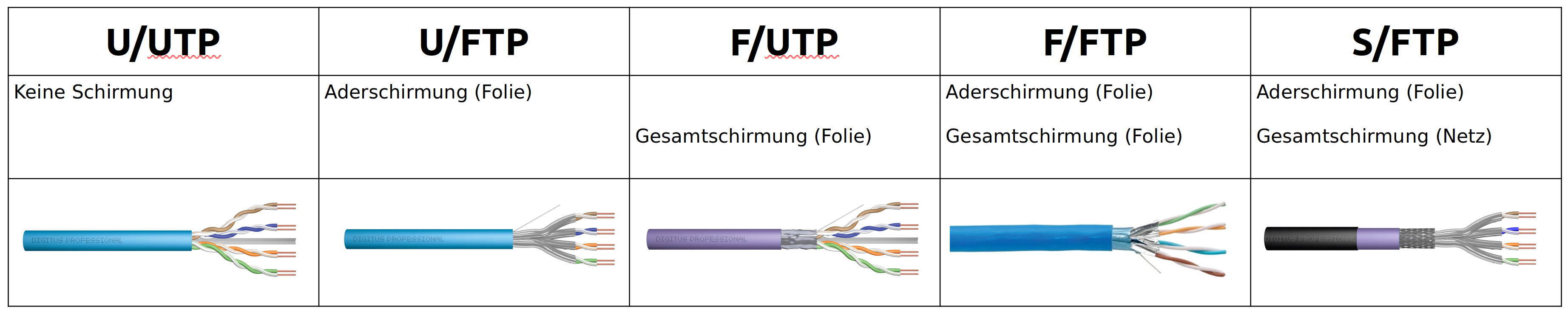

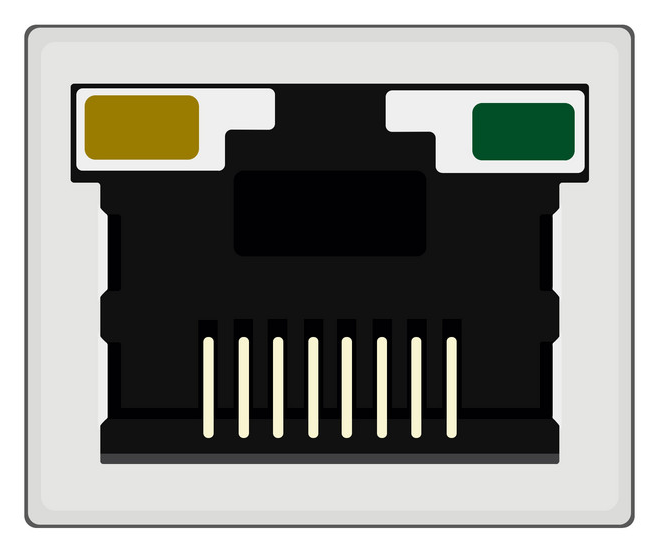

RJ45 Stecker: 8 Adern, LEDs an Port nicht genormt, Leuchten steht für Link erfolgreich, blinken für Link aktiv

- Stecker heißt RJ45 Stecker, es läuft häufig das Ethernet-Protokoll drüber.

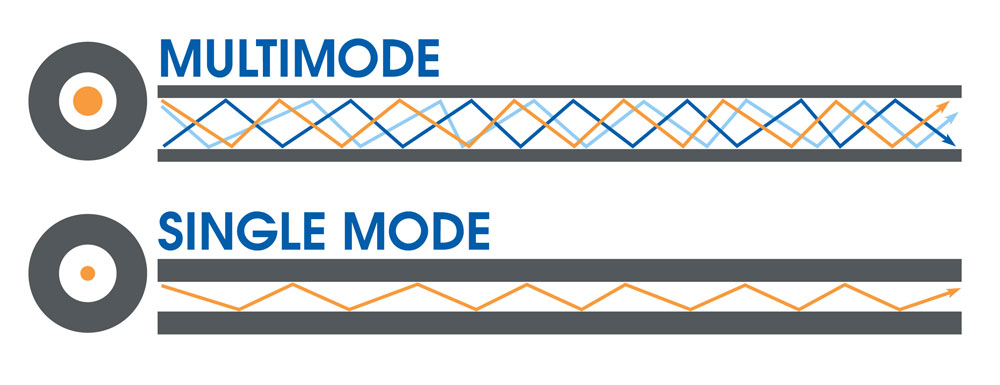

- Stecker heißt RJ45 Stecker, es läuft häufig das Ethernet-Protokoll drüber. (Q)SFP(+): Für Glasfasfaser, meist LC oder MPO-Kabel verwendet, bis zu 800Gbit/s

DSL (16Mbit/s) – VDSL(50Mbit/s, 100Mbit/s) – SDSL(250Mbit/s)

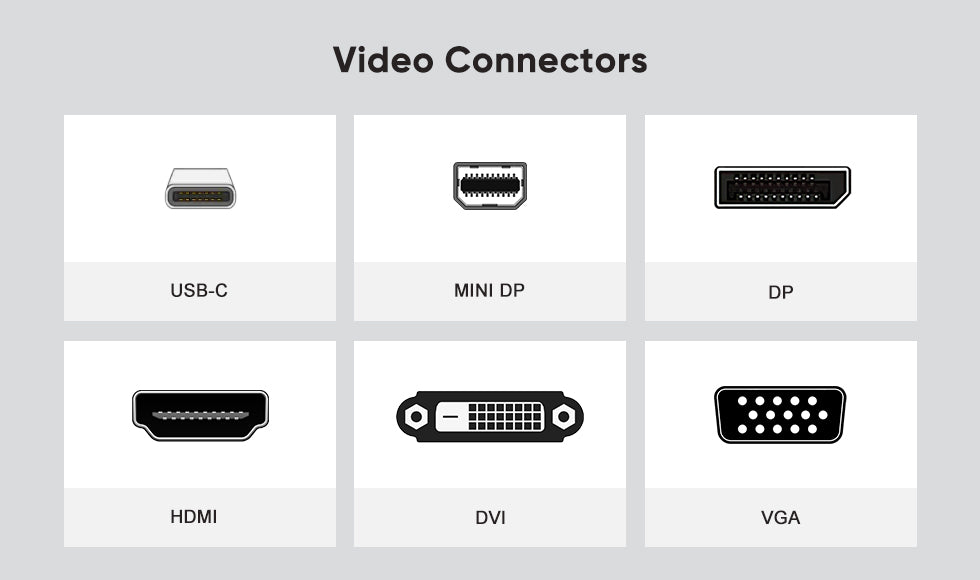

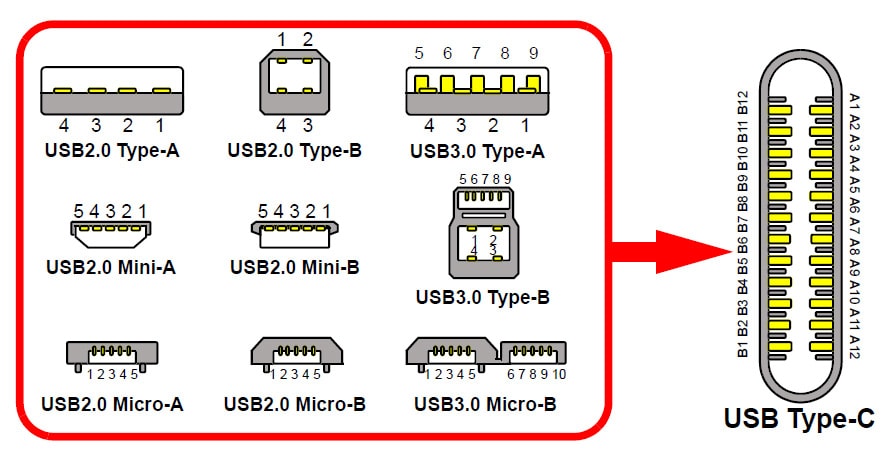

Steckertypen:

Note

USB-Debunk, weil es viele falsch verstehen und offensichtlich auch Verkäufer auf Amazon etc. nicht richtig machen!

Die oben gezeigten Steckertypen haben NICHTS mit der USB-Version und/oder Geschwindigkeit der Datenübertragung zu tun. (Guter Wiki-Artikel)

USB-C ist lediglich ein Steckertyp. Da er mehr Pins hat, sind Datenraten von 10Gbit/s - 80Gbit/s möglich. Das hängt aber vom verwendeten Protokoll ab und nicht zwingend vom Stecker. Billige Handys haben z.B. auch einen USB-C Port, übertragen aber nur mit USB2 Geschwindigkeit (420MBit/s).

Andersherum aber, können über einen Typ A Stecker max. 480MBit/s (USB 2.0) übertragen werden, da für mehr Geschwindigkeit mehr Leitungen vorausgesetzt werden. Für USB 2 und 3 wird zwar der gleiche Steckertyp (A) verwendet, dieser hat aber für letztere Version mehr Leitungen.

Desweiteren gibt es neben dem USB-Protokoll noch das Thunderbolt Protokoll (häufig bei Apple), welches seit Version 3.0 auch den USB-C stecker nutzt.

Außerdem ist es möglich mit dem USB-C Stecker nicht nur Daten zu übertragen, sondern auch Videosignale (DP-Alt Mode) und sogar PCIe-Signale. Das jeweilige Protokoll müssen dann aber beide Seiten unterstützen.

Welches Gerät jetzt via USB-Powerdelivery (USB-PD) oder Quick-Charge (beides ein Protokoll) wie schnell lädt, ist nochmal eine Wissenschaft für sich…

Softwareprodukte

Methoden des Softwaretestings

Black-Box-Test:Testet die Funktionalität einer Software, ohne Kenntnisse über die interne Struktur. Fokus auf den Input und die erwartete Ausgabe.

White-Box-Test:Prüft die interne Struktur einer Software, einschließlich des Codes.Ziele sind Codeabdeckung, Pfadüberdeckung und Strukturanalyse.

Komponententest:Einzelne Softwarekomponenten werden isoliert getestet.Ziel ist die Überprüfung der Korrektheit und Funktionalität jeder Komponente.

Unittest:Testet einzelne Einheiten (z. B. Funktionen oder Methoden) des Quellcodes.Fokussiert auf die Isolation und Überprüfung kleiner Codeabschnitte.

Modultest:Prüft, ob Module oder Teile eines Systems korrekt zusammenarbeiten.Umfasst mehrere Einheiten, die eine bestimmte Funktionalität bieten.

Integrationstest:Überprüft die Interaktion zwischen verschiedenen Komponenten oder Modulen.Ziel ist es, Fehler in der Kommunikation und Zusammenarbeit aufzudecken.

Systemtest:Testet das gesamte System als Ganzes.Überprüft, ob alle Komponenten integriert funktionieren und die Anforderungen erfüllen.

Abnahmetest:Kunden oder Benutzer führen Tests durch, um sicherzustellen, dass die Software ihren Anforderungen entspricht.Ziel ist die Bestätigung der Benutzerfreundlichkeit und Erfüllung der Anforderungen.

Lasttest:Simuliert eine hohe Belastung, um die Leistungsfähigkeit eines Systems zu überprüfen.Identifiziert Engpässe und Probleme unter Stressbedingungen.

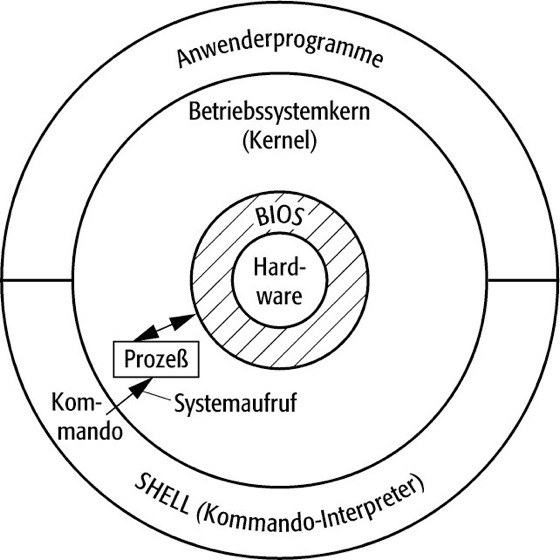

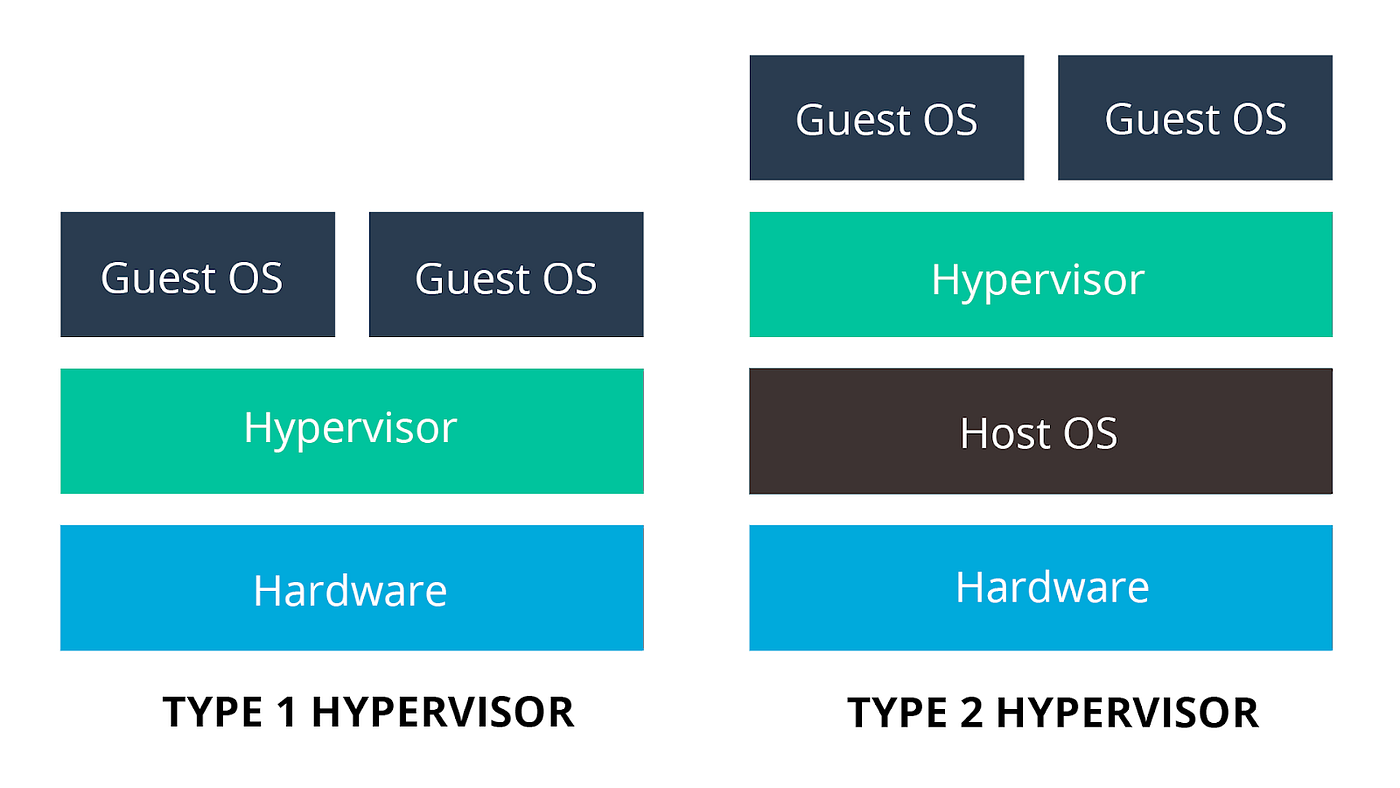

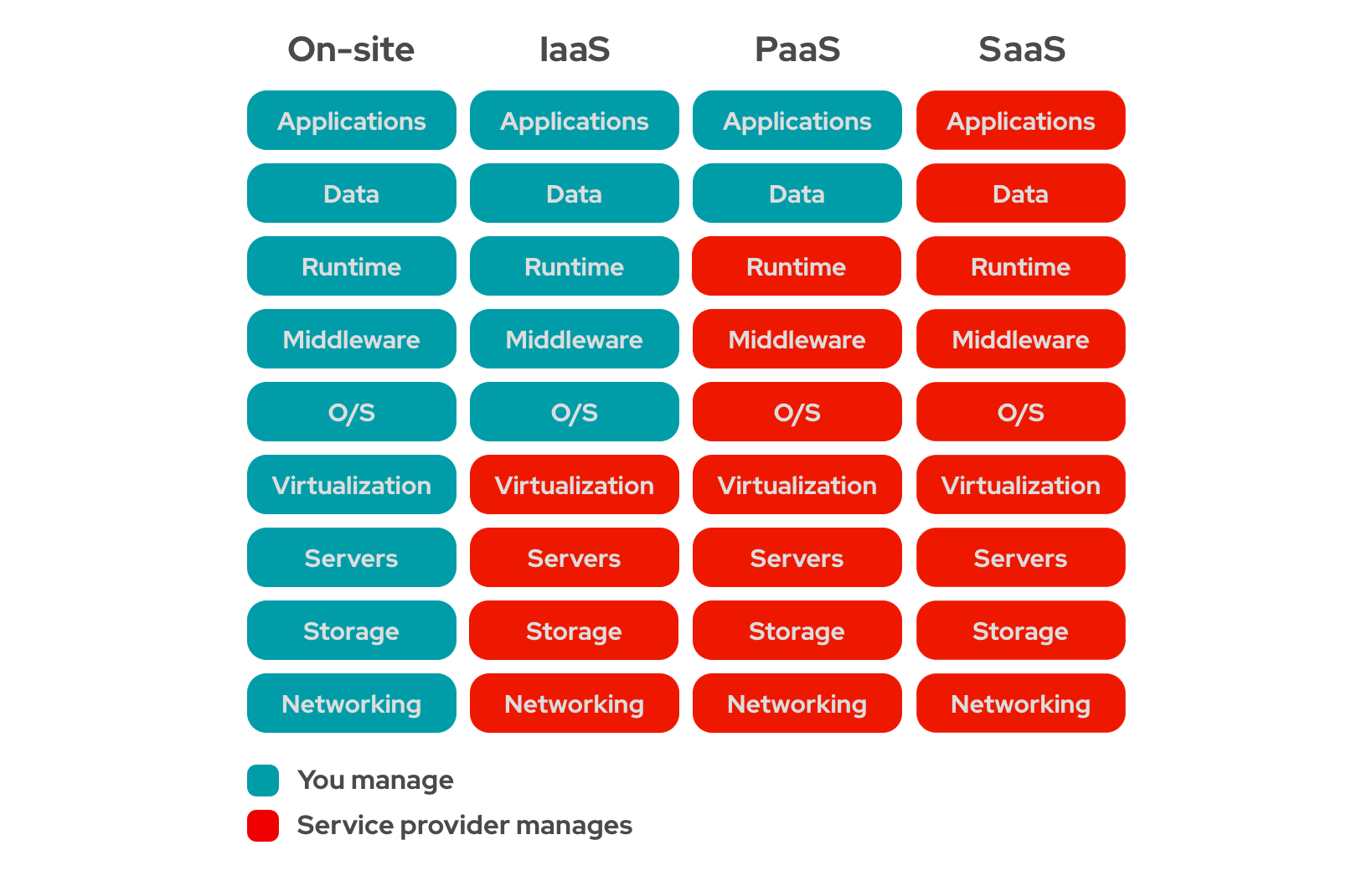

Virtualisierungen

| Pro | Contra |

|---|---|

| - Stromersparnis (Weniger physi. Hardware) - weniger Platzverbrauch - schnelle Serverprovisionierung (Einrichtung, Bereitstellung) - Anpassung an Kundenwünsche - geringe Ausfallzeiten, Redundanzen durch Cluster - IT-Sicherheit z.B. Remote Desktop | - Viel Leistung benötigt - schnelles Netzwerk benötigt - manche (leistungsintensive) Programme nicht für Virutalisierung geeignet |

Virtualisierung Prozess, Software zur Simulation von physischen Ressourcen

Hypervisoren: Programm dass virtuelle Maschinen erstellen und ausführen kann

Cloudlösungen

On Premise: Wenn alles vor Ort ist

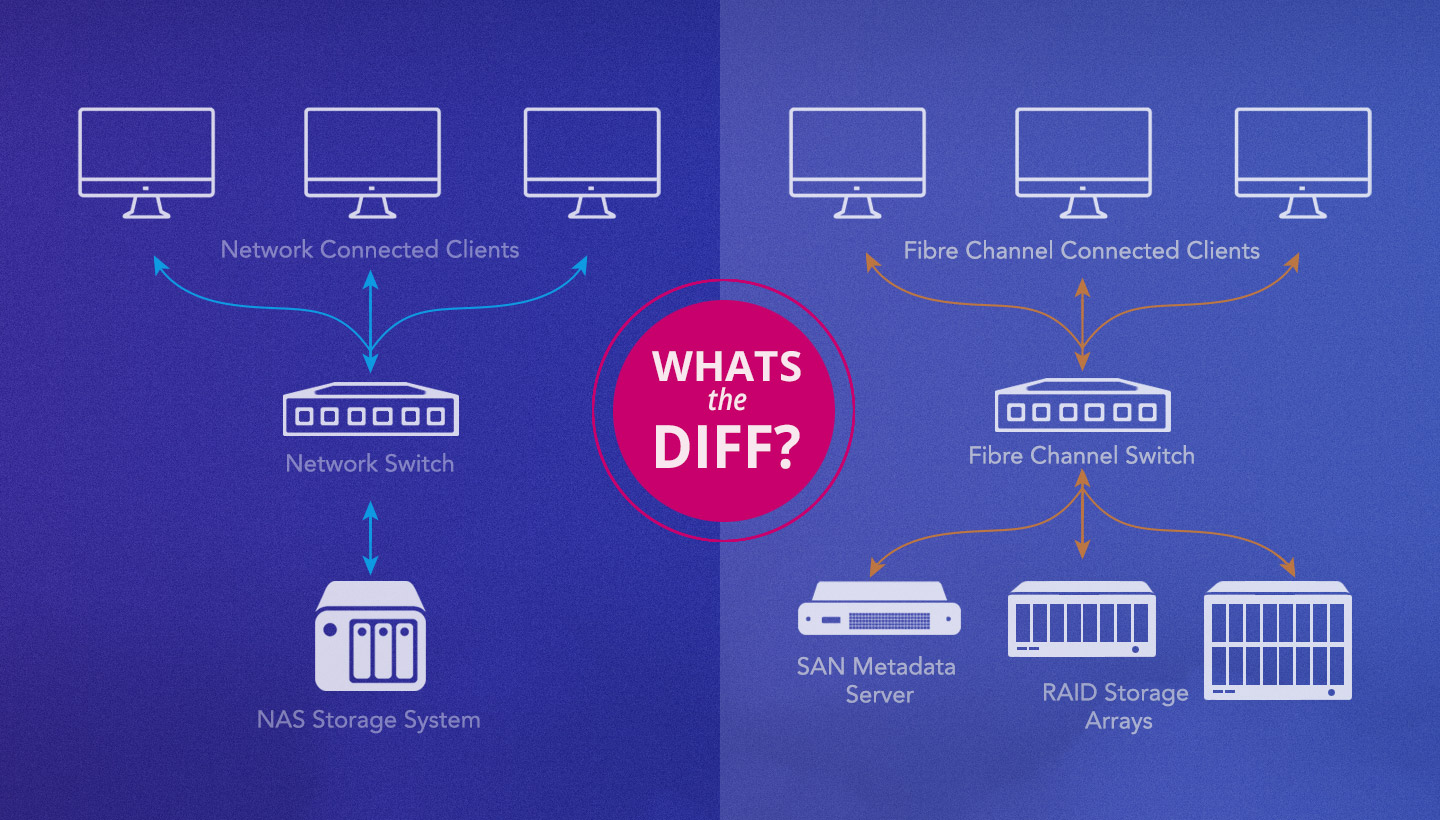

SAN vs. NAS

NAS:

“normal” per Ethernet ans Netzwerk angeschlossen (Dateien werden auf einzelne Ethernet-Pakete aufgeteilt –> langsam)

Ein Gerät

Clients müssen kein spzezielles Protokoll/ Schnittstelle unterstützen

SAN:

Auch per Netzwerk, nutzt aber Fibre Channel anstatt Ethernet als Protokoll (Dateien werden als Ganzes verschickt –> schnell)

Aufteilung auf mehrere Server (Storage Server, Metadatenserver)

Clients müssen Glasfaseranbindung und Firbre Channel unterstützen (seperate Netzwerkanbindung)

Teure Switche

wesentlich performanter –> Loadbalancing durch mehrere Server

gut Skalierbar –> Hinzufügen neuer Storage Server

3.2 Einsatzbereiche v. IT-Systemen

Datenbanksysteme

Organisation in Clustern für hohe Verfügbarkeit

Hardware mit performanten (flash) Speicher Arrays und Networking benötigt

Netzwerkkomponenten

Router

| Eigenschaften | Symbol |

|---|---|

| - Layer 3 - Verbindung von Netzen - IP-Adressen - IS-IS, OSPF, I- bzw. EGP, BGP als Protokoll - Häufig als “Gateway” bezeichnet |  |

Switch

| Eigenschaften | Symbol |

|---|---|

| - Layer 2 (häufig mit L3 Funktionen wie VLAN-Routing etc.) - Verbindung mehrere Netzelemente - MAC Adressen - Forwarding Rate in packets/sec. vs. Switching capacity in Bit/sec- evt. PoE(+) Fähigkeiten - ARP-Speichergröße: #speicherbare MAC-Adressen - Buffer Size: Zwischenspeicher für Store-Forward Modus - Cut-Trough: Weiterleitung ohne Prüfung der FCS (Frame Check Sequence) - Store-Forward: Zwischenspeicherung d. Pakete und Berechnung d. Prüfsumme - Bildung von VLANs für Sicherheit, Managing etc. |  |

AP: Bereitstellung von W-LAN

HUB: Nutzt kein Mensch mehr (Außer in USB-Dockingstations)

Topologien

Netzwerkprotokolle

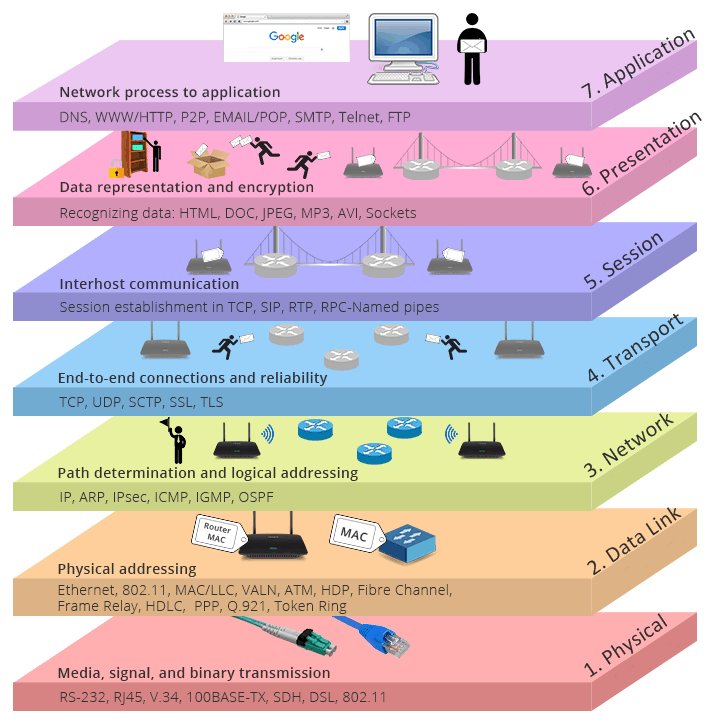

OSI-Modell

Erklärung und Video von SimpleClub

1-7 englisch: Physiker Die Nicht Trinken Sind Potentielle Attentäter

7-1 deutsch: Alle Deutschen Schüler Trinken Verschiedene Sorten Bier

Anw. Darst. Sitz. Transp. Vermittl. Sicher. Bit.

Mögliche Fehlerquellen auf den Schichtebenen

L1: Kabel defekt, nicht eingesteckt

L2: Wenn LEDs am RJ45-/ SFP-Port blinken, findet Datenübertragung statt. Wenn sie leuchten sagt das nicht zwingend was aus –> herstellerabhängig

L3: IP-Adresse vergeben? –> Tools wie ipconfig, Wireshark zur Datenanalyse

L4: evtl. falscher Port angesprochen. (HTTP = Port 80, HTTPS: 443, SSH: 22, …)

L5: evtl. falsches Protokoll (UDP, aber TCP erwartet…)

L6: evtl. falsches Dateiformat (.svg statt .png) oder kein richtiger Schlüssel zum entschlüsseln der Daten

L7: Ja, da kann n Haufen schief laufen…

IPv6

128 Bit groß

Blöcke à 16 Bit

meist: ersten 64 Bit als Subnet Präfix, die anderen 64 Bit zur Hostbezeichnung

Kürzen:

xxxxxxxxxx412001:0DB8:0000:0000:0000:01DAF:0000:0000 # ursprüngliche IP-Adresse22001:DB8:0000:0000:0000:1DAF:0000:0000 # führende 0en wegkürzen32001:DB8::1DAF:0000:0000 # die ersten, zusammenhängende 0er-Blöcke als :: kürzen42001:DB8::1DAF:0:0 # alle restlichen 0er-Blöcke als :0 schreiben

Besondere IPv6-Adressen:

:: entspricht 0.0.0.0

::1 entspricht 127.0.0.1 –> Localhost

fe80: ... Linklokale Adresse, nur am lokalen Interface, keine Nutzdaten, autom. generiert

fd00: ... Linklokale Adresse, von DHCP zugewiesen, zur Kommunikation im lok. Netz, auch ULA-Adresse genannt

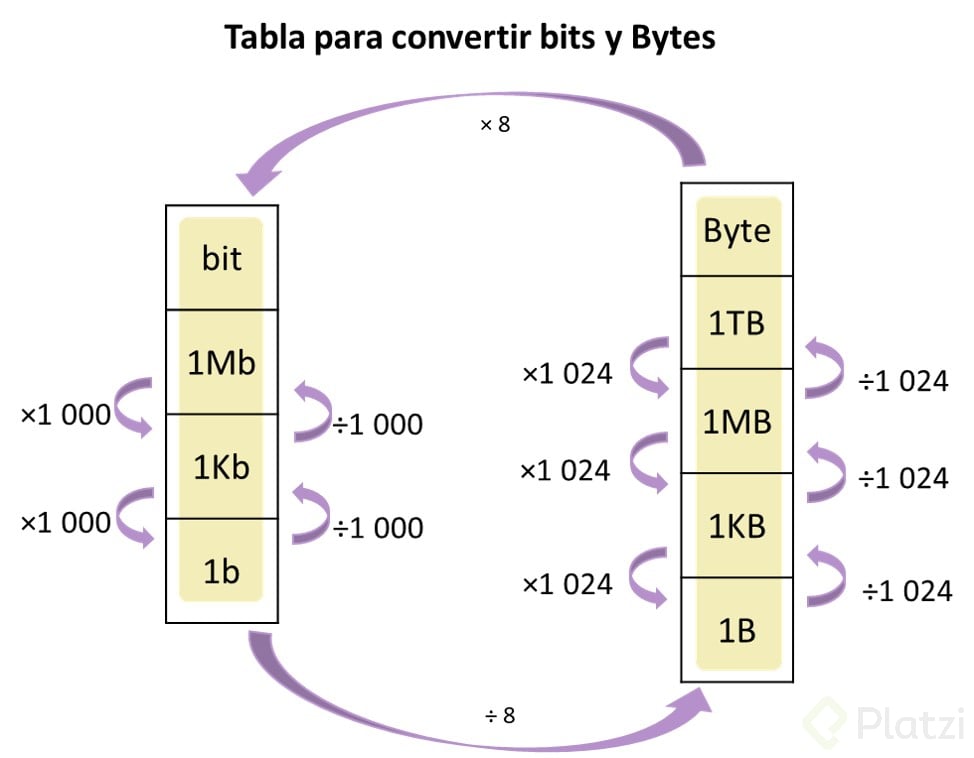

Einheiten der Informatik

Ein ungeschriebener Standard ist, dass Speichergrößen (Datei bzw. Ornder) in Byte B angegeben werden, da man mind. 8 Bit benötigt um ein Zeichen z.B. A zu speichern.

Übertragungsgeschwindigkeiten beim Kopieren von Dateien werden in Byte/s B/s angegeben .

Anders ist das bei Netzwerkgeschwindigkeiten, diese werden in bit/s b/s angegeben.

Das rührt daher, dass bei Dateiübertragungen interessant ist, wie viel einer Datei pro Sekunde übertragen werden kann, während bei Netzwerkgeschwindigkeiten das physische Übertragen der einzelnen Bits (Leitungscodierung) interessiert.

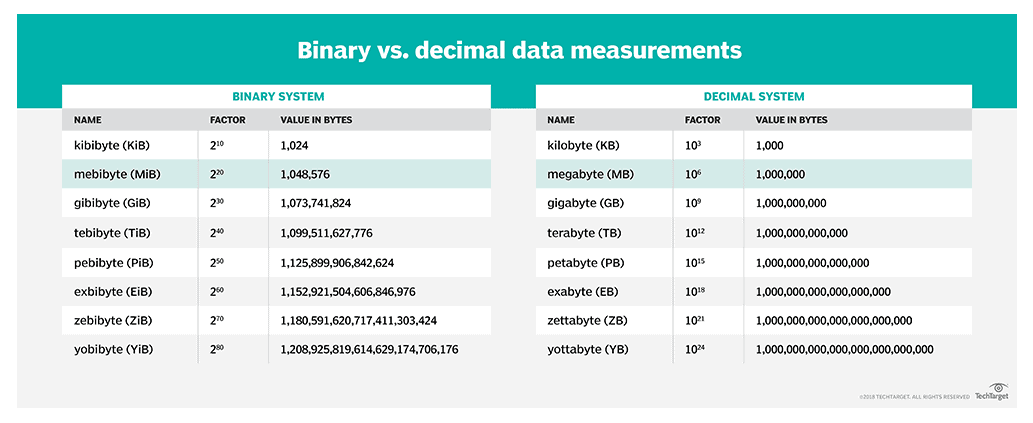

Binär- vs. Dezimalsystem (oder was Microsoft nachwievor falsch macht…)

Binär:

Umrechnung Bit < – > Byte

Umrechnung Megabit in Mebibit

Dabei stehen folgende Zahlen mit ihren Präfixen in Relation: 1=Kilo, 2=Mega, 3=Giga, 4=Terra

Generelle Formel:

XiByte zu Bit:

Bit zu XiByte:

Beispiel:

geg: Datei

ges: Größe in

Rechnung:

// Umrechnung von Mb in Bit

// Durch 2x 1.024 teilen um auf Mebi zu kommen

// Umrechnung von Bit auf Byte

Übertragungsgeschwindigkeit

geg: Datei

ges: Übertragungszeit

Rechnung:

// Umrechnung in gleiche Einheiten

// Umwandlung Gbit in Mbit und gleichzeitig durch den Upload (weil kleiner als Download) dividieren

// Umrechnung in Minuten

3.3 Elektrotechnik

Wirkungsgrad

| Bezeichner | Name | Einheit |

|---|---|---|

| Wirkungsgrad, eta | % | |

| Nutzenergie | z.B. | |

| zugeführte Energie | z.B. |

Strom, Spannung, Leistung

| Bezeichner | Name | Einheit |

|---|---|---|

| elektrische Leistung | Watt | |

| Spannung | Volt | |

| Strom | Ampere |

Leistungsaufnahme

| Bezeichner | Name | Einheit |

|---|---|---|

| Arbeit | Wattsekunden | |

| elektische Leistung | Watt | |

| Zeit | Sekunden |

Widerstand

| Bezeichner | Name | Einheit |

|---|---|---|

| Widerstand | Ohm | |

| Spannung | Volt | |

| Strom | Ampere |

Netzteil

| - Aufteilung in mehrere Schienen, da sonst die Kabel zu dick werden - Maximallast (700W) darf nicht überschritten werden, auch wenn Summe der Einzelströme größer ist |

3.4 Wirtschaftlichkeit v. IT-Systemen

Abschaffungs-, Betriebskosten

Varibale-, Fixkosten

Kostenvergleich (Leasing, Kauf, Miete, Pay-per-use)

4 Erstellen von IT-Lösungen

4.1 IT-Systeme konzeptionieren

Bedarfsanalyse

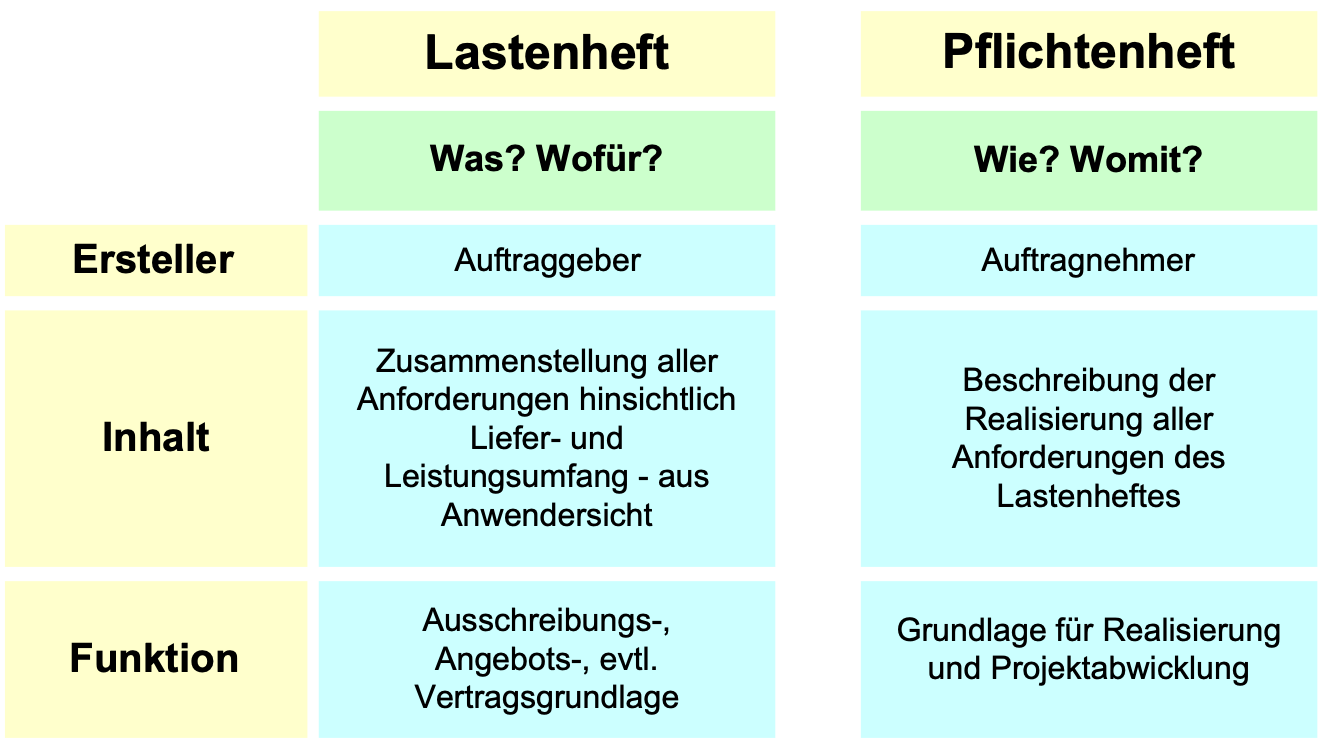

Lasten- Pflichtenheft

Betriebssysteme

Linux: Server, Workstations, CPS

Windoof: Workstations, Büro-PC, Thin-Clients

MacOS: für alle die’s unbedingt brauchen, kreative, Berater etc.

4.2 Auswahl von Hardware

Desktops, Notebooks, Thin-Client, Workstation entsprechend der benötigten Anforderungen

Barrierefreiheit: zwei Monitore, Lautsprecher, Mikro…

Immer an gegebene Bedingungen angepasst –> Bedarfsanalyse

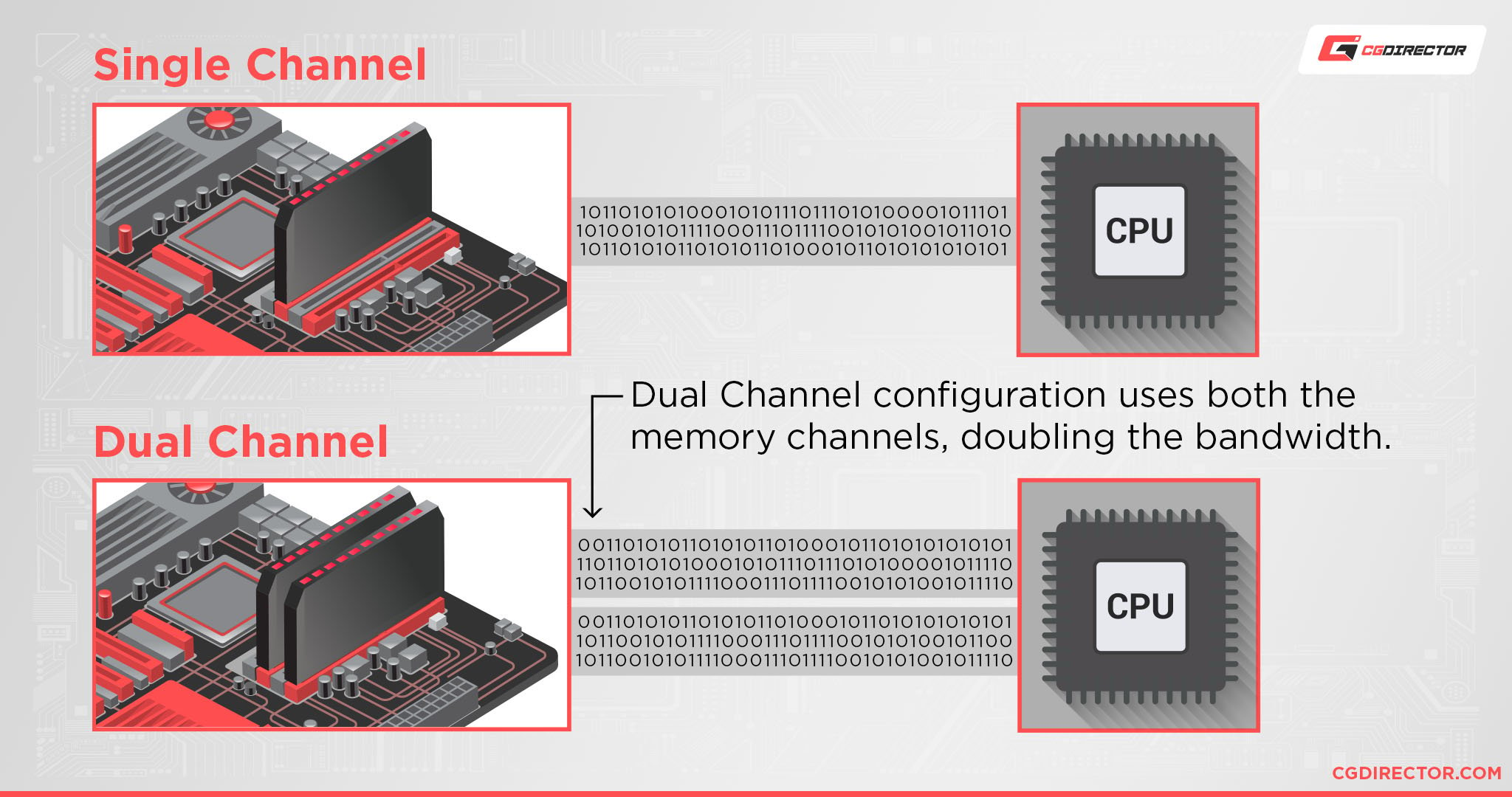

Dual Channel RAM

Bei Dual-Channel RAM sind zwei Kanäle gleichzeitig an die CPU angebunden –> Erhöhung der Bandbreite

Meist sind die Slots farblich markiert –> hier z.B. erst die roten Slots, dann die grauen Slots belegen, um sicher zu stellen, dass nicht auf einen Kanal zwei Riegel gesteckt werden

Die Farbe unterscheidet also nicht die Kanäle sondern welche Slots zuerst belegt werden sollen.

BIOS-Flashback

Funktioniert nur bei speziell gekennzeichneten USB-Ports am Motherboard

Möglichkeit ein BIOS-Update auf einem USB-Stick einzuspielen, ohne das CPU und RAM funktionieren (z.B. wenn CPU, RAM etc. so neu sind, dass das Motherboard die Hardware noch nicht unterstützt.)

4.3 Auswahl von Software

Betriebssysteme, Nutzeroberfläche für Kunden

Anwendungssoftware: Lösung von Benutzerproblemen, -anforderungen

Integrierte Entwicklungsumgebung (IDE) –> vereinfachte Programmierung, Kompilieren etc.

Standard- oder Individualsoftware –> Word und Spezialsoftware für die Verwaltung von IP-Adressen

Open Source vs. Proprietäre Software

Open Source vs. Proprietary Open Source Proprietary Kosten meist freie Nutzung und Anpassbarkeit

Quellcode frei verfügbar/ einsehbarmeist kostenpflichtig/ Lizenzmodelle

Quellcode nicht einsehbarUpdates

Wartungmeist reguläre Updates und sofortige Sicherheitspatches

–> hängt von Software/ Projekt ab

durch offenen Sourcecode weniger anfällig für Sicherheitslücken(garantierte) reguläre Updates

meist sofortige Sicherheitspatches

kann unbekannte Sicherheitslücken enthaltenFlexibilität meist frei veränder- anpassbar

kann auf eigene Bedürfnisse zugeschnitten werdenkein Zugang zum Quellcode, daher weniger flexibel Support bei Community-Projekten kaum Support

bei Produkten von Firmen (z.B. RHEL) guter Support –> FinanzierungsmodellNormalerweise Kundensupport verfügbar

Nützliche Linux-Befehle im Terminal

xxxxxxxxxx431# Ausgabe des akt. Nutzers2╭─user1@host ~ 3╰─$ whoami 4user15

6# Ausgabe, in welchem Verzeichnis man sich gerade befindet7╭─user1@host ~ 8╰─$ pwd9/home/user110

11# Dateien/ Ordner im akt. Verzeichnis anzeigen12╭─user@host ~ 13╰─$ ls14Bilder Desktop Downloads readme.txt Stoffsammlung.md15

16# Auch versteckte Dateien/ Ordner anzeigen17╭─user@host ~ 18╰─$ ls -al19Bilder Desktop Downloads readme.txt Stoffsammlung.md .konfig .geheimeDatei.deb20

21# neuen Ordner erstellen22╭─user@host ~ 23╰─$ mkdir neuerOrdner 24

25# neue Datei im vorher angelegtem, neuen Ordner erstellen26╭─user@host ~27╰─$ touch neuerOrdner/neueDatei.txt28

29# In einen Ordner springen30╭─user@host ~31╰─$ cd neuerOrdner32

33# Inhalt einer Datei ausgeben34╭─user@host ~neuerOrdner35╰─$ cat neueDatei.txt36

37# Datei kopieren38╭─user@host ~neuerOrdner39╰─$ cp neueDatei.txt neueNeueDatei.txt40

41# Datei umbenennen (mit '&&' zwei Befehle gleichzeitig ausführen)42╭─user@host ~neuerOrdner43╰─$ mv neueDatei.txt alteDatei.txt && mv neueNeueDatei.txt neueDatei.txt

4.4 Lizenzmodelle

EULA (End User License Agreement): Lizenztvereinbarung, der der Nutzer zustimmen muss.

Endbenutzer-Lizenzvereinbarung

Lizenvereinbarung zwischen Hersteller einer Software & Endbenutzer

Endbenutzer muss Vereinbarung vor Nutzung der Software zustimmen

legt detailliert Rechte & Einschränkungen fest, die für die Nutzung der Software gelten

WICHTIG ist der Begriff: "nutzen" --> keine Eigentumsrechte an der Software

OEM für den Weiterverkauf z.B. ein Dell-Rechner mit vorinstalliertem Windoof

Original Equipment Manufacturer / Originalausrüstungshersteller / Erstausrüster

rein lizenztechnisch ist Verkauf von OEM-Software nur in Verbindung mit Hardware erlaubt

Beispiel: Microsoft verkauft günsitgere OEM-Versionen von Windows 10 an Hersteller, die dann aber vertraglich die Software mit dem neuen PC ausliefern müssen

GNU GPL Copyright-Richtlinie für Open-Source Projekte(Ausführung, Änderung, Erweiterung, Wiederverwendung –> nur mit gleichem Lizenzmodell)

GNU GPL --> GNU General Public License

Copyright-Richtlinie für Open-Source-Software

beschreibt wie Nutzer das Programm kopieren, modifizieren & weitergeben dürfen

Generell:

beidseitiger Vertrag, indem der Inhaber bestimmter Produkte seine Rechte bezüglich des Produktes vollumfänglich oder nur zum Teil auf einen anderen übertragt

darin wird geregelt, wie häufig, in welchem Umfang & wo die Produkte eingesetzt werden dürfen

meist zeitlich begrenzt --> sobald Vertrag endet darf das Produkt nicht weiter genutzt werden

4.5 Installation und Konfiguration

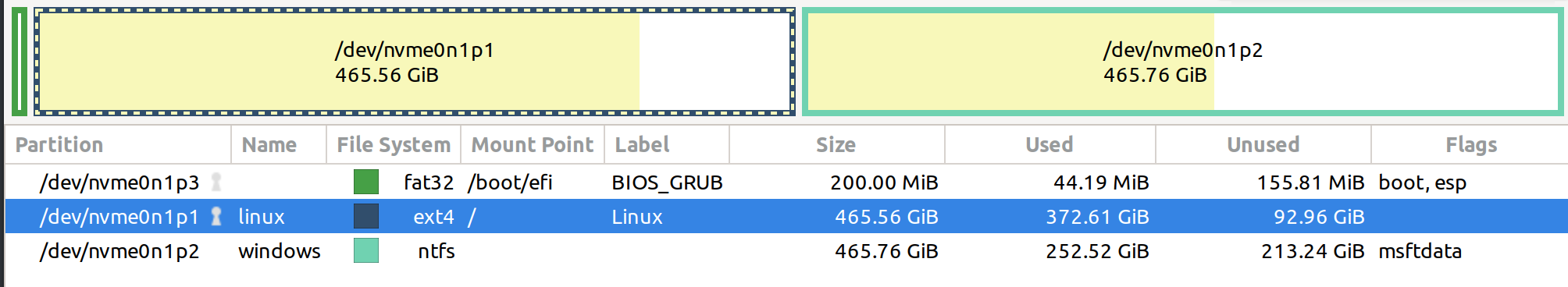

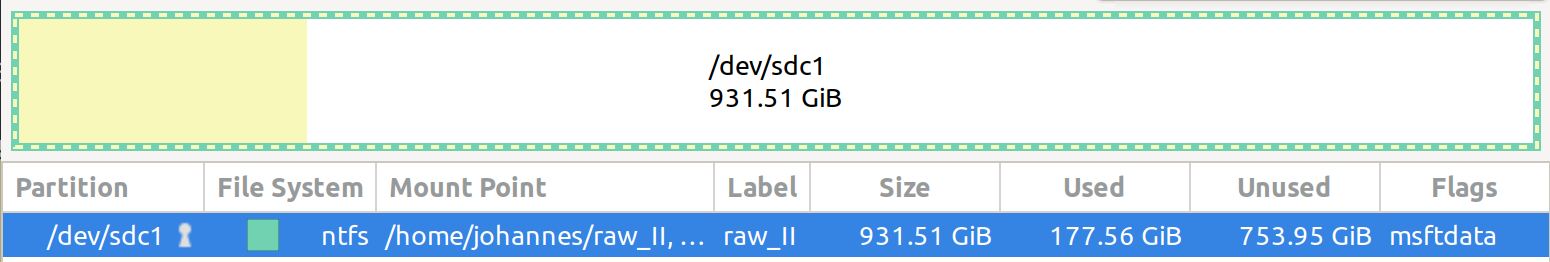

Formatierung/ Partitionierung

Aufteilung e. Festplatte in mehrere versch. Partitionen z.B Partition 1 für BIOS/GRUB Informationen Partition 2 für Linux Partition 3 für Windoof

Dateisystem = Formatierung e. Partition: ntfs, ext4, fat32…

Jede phys. Festplatte besitzt mind. eine Partition mit einem Dateisystem, mehre Partitionen auch möglich

Netzwerkanbindung, Ip-Konfiguration

ifconfig/ ipconfig

Gibt Auskunft über die IP-Konfiguration des Hosts. Es können wahlweise alle Netzwerkschnittstellen oder nur Einzelne (wie in diesem Beispiel eth0) angezeigt werden. Auf Windoof heißt der Befehl ipconfig.

xxxxxxxxxx91╭─user@host ~ 2╰─$ ifconfig eth0 # Befehl: ifconfig; Ausgewähltes Interface: eth03eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 15004 inet 192.168.28.6 netmask 255.255.255.0 broadcast 192.168.28.255 # (lokale) IPv4 Adr. | Subn. Maske | Broadcast Adr.5 inet6 2003:cf:2700:bd00:e168:587:caff:ee00 # IPv6 durch ISP zugewiesen, beginnt mit 2003 bei Telekom6 inet6 2003:cf:2700:bd00:b00b:saa7:dead:beef # IPv6 durch ISP zugewiesen, beginnt mit 2003 bei Telekom7 inet6 fd00::fdc1:1fce:238a:75a1 # ULA-Adresse, für Kommunikation im lokalen Netz8 inet6 fe80::2dae:7419:3391:6dab # Linklokale IPv6, nicht routbar, nur am lokalen Interface, keine Nutzdatenübertragung9 ether c8:7f:87:05:99:8a # MAC-AdresseDa es mehr IPv6 Adressen gibt, als genutzt werden können, weißen ISPs oft mehrere IPv6 Adressen zu, die für versch. Zwecke verwendet werden können. Da in diesem Beispiel NAT zu Verwendung kommt, wird eine lokale IPv4 Adresse angezeigt.

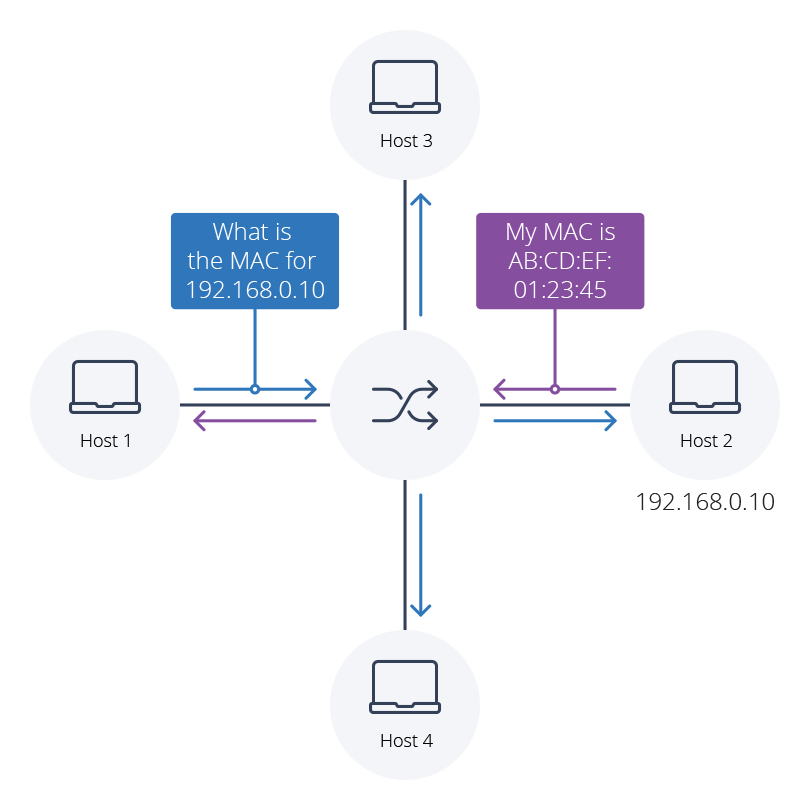

arp -a

Gibt die ARP-Tabelle des Hosts aus. In dieser werden Informationen zu Netzelementen im eigenen Netz gespeichert und für die Kommunikation (auf L2-Ebene) verwendet. Die Daten wurden zuvor per Boradcast ermittelt.

xxxxxxxxxx61╭─user@host ~ 2╰─$ arp -a 3fritz.box (192.168.28.1) at 1c:e1:ce:ba:be:d5 [ether] on eth04prod-nas (192.168.28.89) at 5a:11:ab:0a:70:de [ether] on eth05pi.hole (192.168.28.77) at e4:7a:11:a1:ec:af [ether] on eth06# Hostname | IPv4 | MAC-Adresse | Netzwerkinterface

dig

Wird verwendet um DNS-Auflösungen anzufordern. Z.B. Domain zu IP-Adresse

xxxxxxxxxx161╭─user ~ 2╰─$ dig telekom.de // Domain, von der ich die IP-Adresse möchte 3[...]4

5;; OPT PSEUDOSECTION:6; EDNS: version: 0, flags:; udp: 12327;; QUESTION SECTION:8;telekom.de. IN A9

10;; ANSWER SECTION:11telekom.de. 600 IN A 80.158.67.40 // IP-Adresse hinter telekom.de12

13;; Query time: 35 msec14;; SERVER: 192.168.28.77#53(192.168.28.77) (UDP) // DNS-Server, der meine Anfrage beantwortet hat15;; WHEN: Fri Feb 16 21:26:59 CET 202416;; MSG SIZE rcvd: 55

traceroute/ tracert

Unter Windoof tracert

x1╭─user ~ 2╰─$ traceroute google.de 3// domain IP der Domain max. 30 Router befragen4traceroute to google.de (142.251.36.227), 30 hops max, 60 byte packets5 1 fritz.box (192.168.28.1) // FritzBox daheim6 2 p3e9bf396.dip0.t-ipconnect.de (62.155.243.150) // Router der Telekom 7 3 m-ef2-i.M.DE.NET.DTAG.DE (217.5.93.206) // Router der Telekom 8 4 m-ef2-i.M.DE.NET.DTAG.DE (217.5.93.206) // Router der Telekom 9 5 80.150.169.10 // Router der Telekom 10 6 192.178.105.183 // Router in den USA11 7 192.178.105.115 // Router in den USA12 8 216.239.63.97 108.170.228.33 // Router in den USA13 9 muc11s22-in-f3.1e100.net (142.251.36.227) // Router von Google14

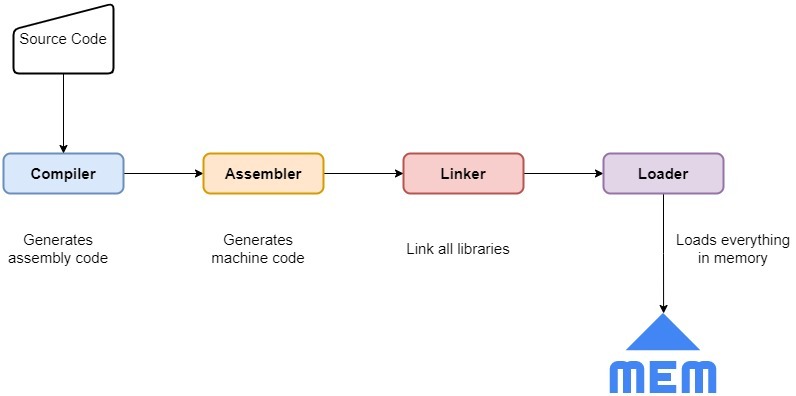

4.6 Programmiersprachen

Linker: fasst Code zusammen (auch ext. Liraries) und kreiert ausführbare Datei

Compiler: generiert ausführbare Datei vor Laufzeit

Interpreter: übersetzt während der Laufzeit Code in maschinenlesbare Befehke

Prozedurale Herangehensweise: Scripting, Befehle werden nacheinander abgearbeitet (SH, PowerShell, Fortran, Cobol, C, …)

Objektorientierte Herangehensweise: Klassen, Funktionen können voneinander aufgerufen und vererbt werden (Java, C++, Python, Swift, …)

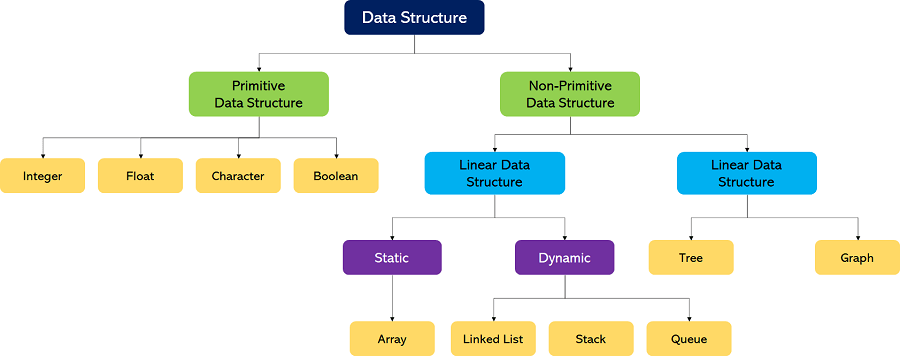

Datentypen & Strukturen

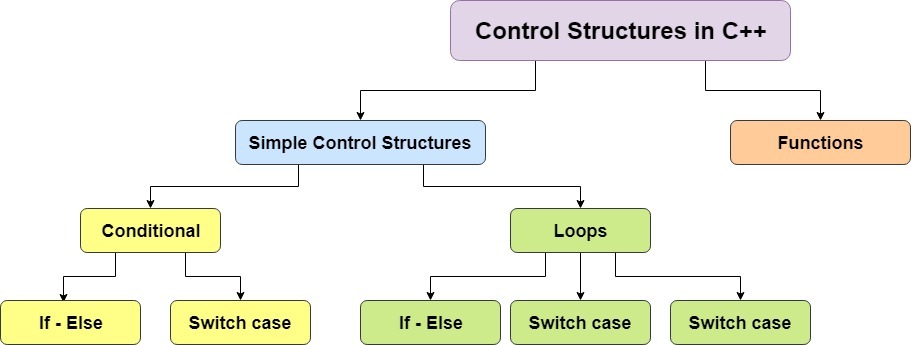

Kontrollstrukturen

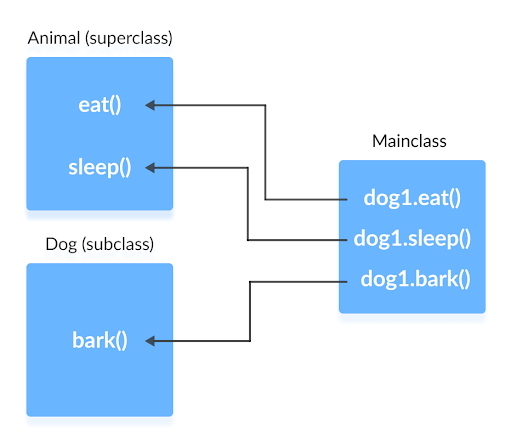

Klassen & Vererbung

Skriptsprachen

Shell-Skript

Macros in z.B. Excel

Visual Basics for Applications (VBA)

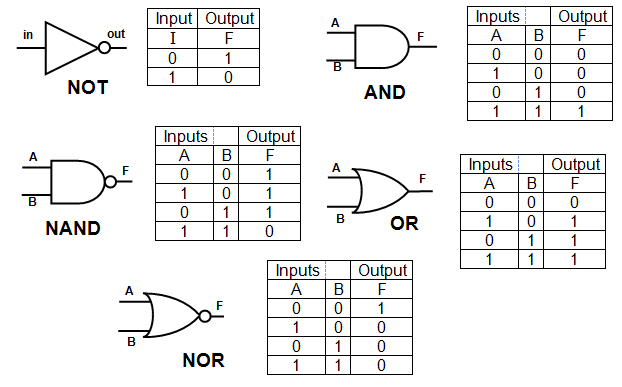

Logikgatter

Bibliotheken vs. Frameworks

Bibliothek: You Call Us –> keine eigenständige, ausführbare Einheit, enthält Codesammlung die in eigenen Code eingebunden werden können –> sehr flexibel, volle Kontrolle

Framework: We Call You –> Programmgerüste, liefern Bauplan und Grundgerüst der Anwendung, teilt Programmierer mit, was er benötigt –> Rad muss nicht neu erfunden werden, vorhandenes Grundgerüst schließt grobe Fehler aus

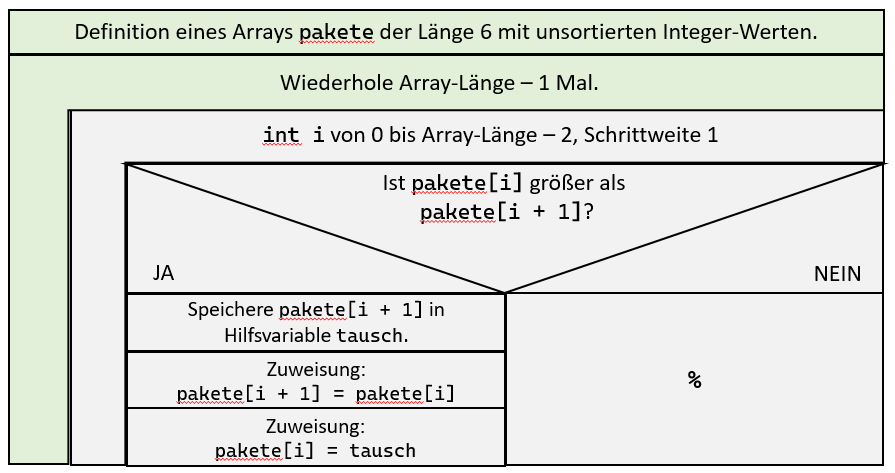

4.7 Programmierwerkzeuge

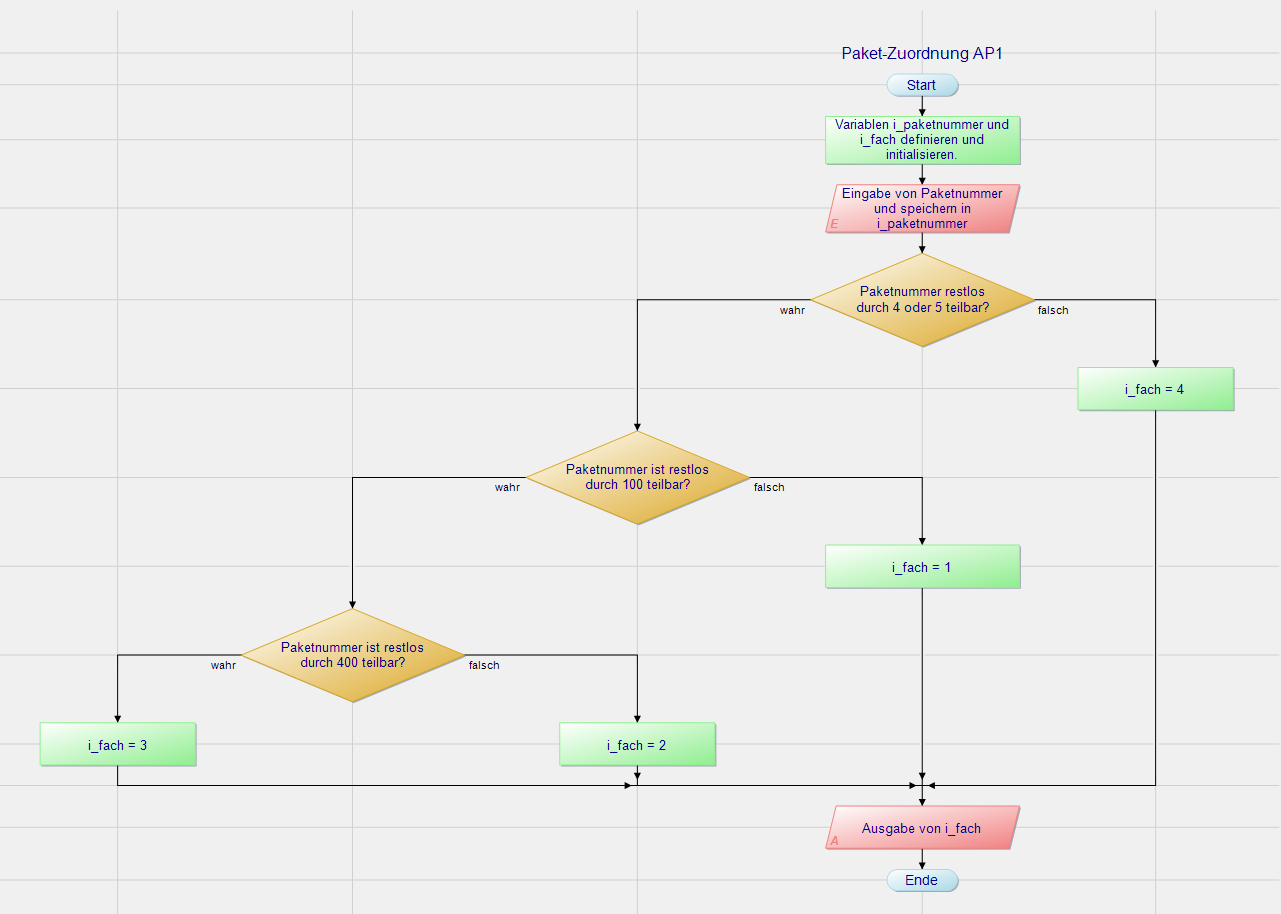

PAP

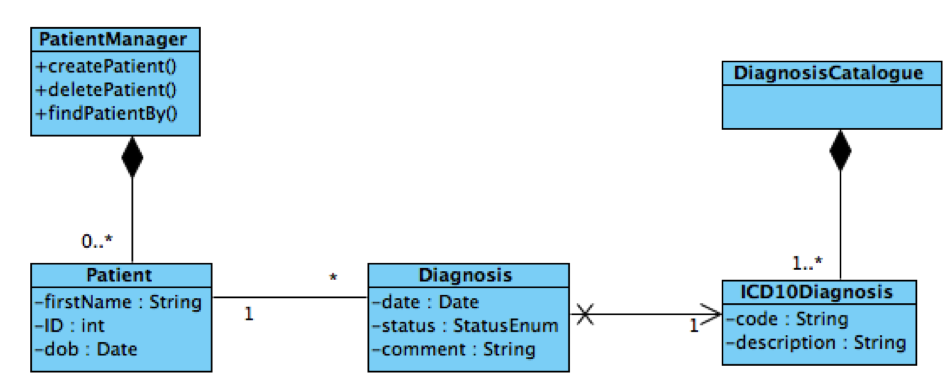

UML

Wird durch Sprache, ähnlich wie LaTex/Markdown erstellt,

ER-Diagramm ist mehr oder weniger eine visuelle Repräsentation

Struktogramm

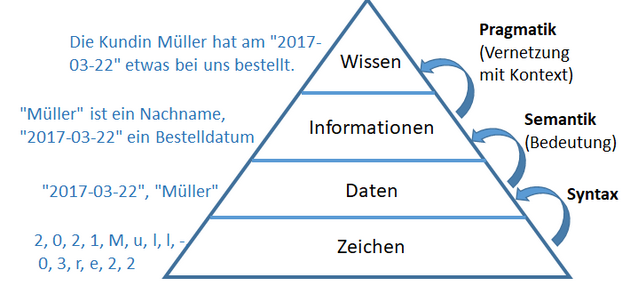

4.8 Datenbankgrundlagen

Datenintegrität = Daten sind in sich und übergreifend widerspruchsfrei

Datenkonsistenz = Wenn Daten mehrfach (redundant) gespeichert sind, müssen sie immer Dasselbe aussagen.

Redundanz = Mehrfachspeicherung gleicher Information

Integrierte Informationsverarbeitung = Beinhaltet Datenintegration & Vorgangsintegration.

Datenintegration = Ist dann gegeben, wenn mehrere betriebliche Funktionsbereiche eine Datenbasis gemeinsam benutzen.

Datenbasis = Die Informationen, die in einer Datenbank stehen.

Vorgangs, Funktions, Prozessintegration = Ist dann gegeben, wenn mehrere Abteilungen die eigenen Vörgänge eines Prozesses abwickeln.

Voraussetzung für integrierte Informationsverarbeitung = geeignetes Datenbankverwaltungssystem (DBMS = Datenbankmanagementsystem)

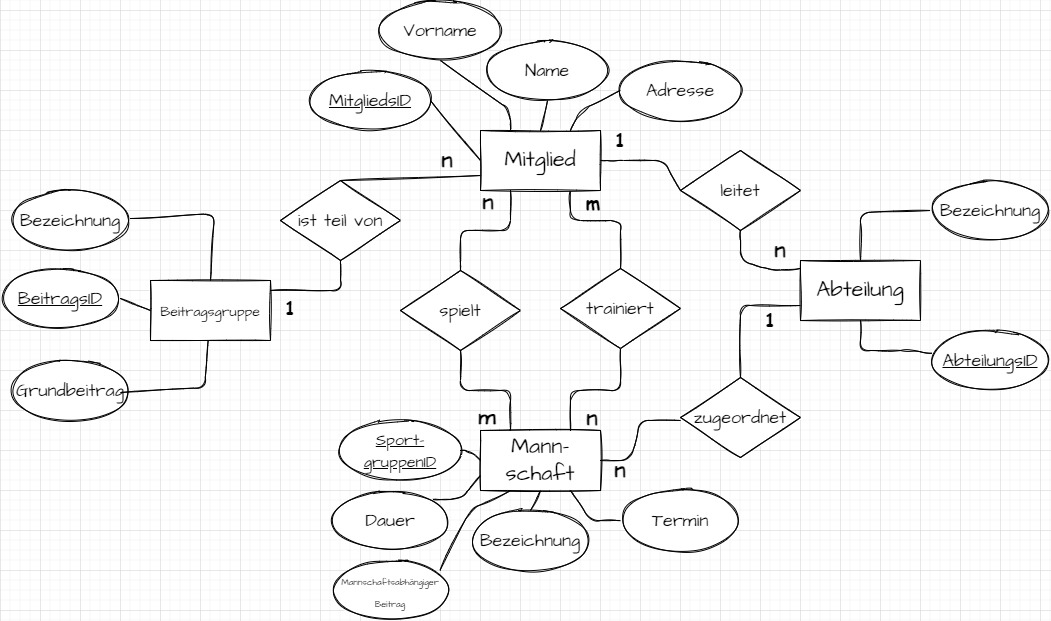

ER-Modelle

Einfache Syntax

Ausgegeben werden sollen: Zeitstempel und ChipsID aller abgelehnten Zutritte.

Es soll nach Zeit absteigen sortiert werden

1SELECT Zeitstempel, tblChips_ChipsID2FROM tblZutrittsversuche3WHERE Ergebnis='Zutritt abgelehnt'4ORDER BY Zeitstempel DESC;

Ausgegeben werden sollen: jede ChipsID, die mehr als 10 erfolgreiche Zutritte hat

xxxxxxxxxx51SELECT tblChips_ChipsID, COUNT(*) AS Anzahl2FROM tblZutrittsversuche3WHERE Ergebnis = "Zutritt gestattet"4GROUP BY tblChips_ChipsID5HAVING Anzahl > 10;

5 Qualitätssicherung

5.1 Grundverständnis

Qualität nach ISO 9000

Grad, in dem ein Satz inhärenter Merkmale eines Objekts Anforderungen erfüllt.

Qualität gibt an, in welchem Maße ein Produkt (Ware oder Dienstleistung) den bestehenden Anforderungen entspricht.

Objektive Qualität: messbar, lässt sich anhand versch. Kriterien quantifizieren

Subjektive Qualität: wahrgenommenes Maß an Bedürfnisserfüllung. Z.B. No-Name vs. Markenprodukte

QS-Norm ISO 9001: Einhaltung der vom Qualitätsmanagement festgelegten Maßnahmen.

Audit: Überprüfung, durch die festgestellt werden soll, ob Richtlinien, Anforderungen oder auch Prozesse in einem Unternehmen die geforderten Standards erfüllen

5.2 Qualitätsmanagement

Verbesserung der Prozess-, Arbeits- und Produktqualität

Qualitätsplanung: Ist-Zustand ermitteln, Ziel-Zustand festlegen

Qualitätslenkung: Umsetzung der Planphase

Softwarequalität

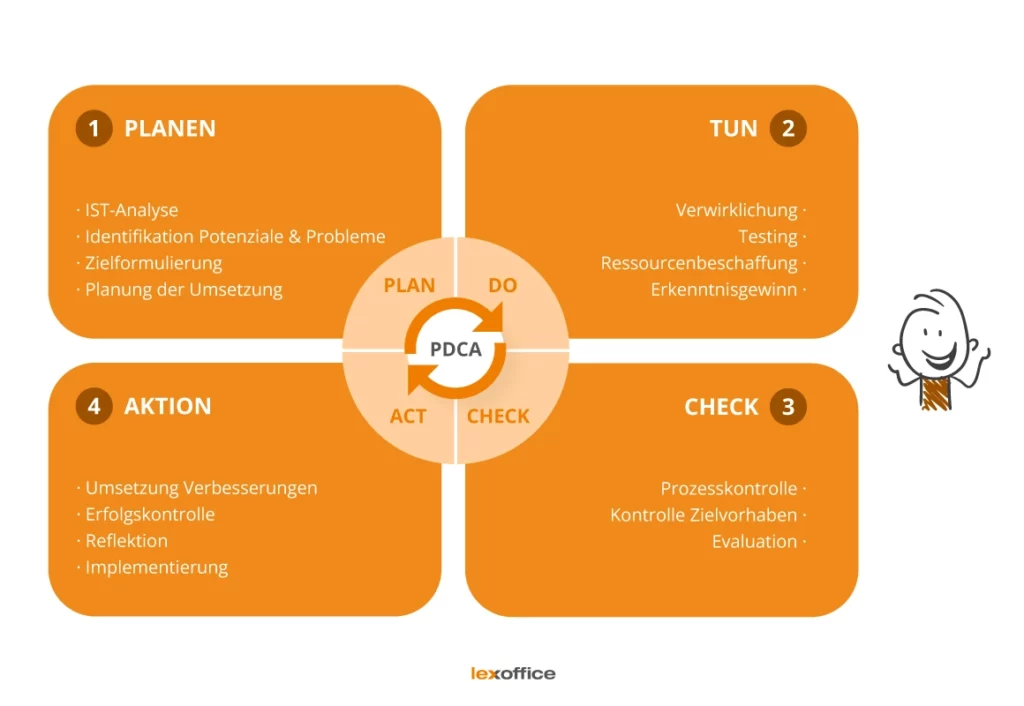

PDCA-Plan

6 IT-Sicherheit

6.1 IT-Grundschutz

Organisatorische Maßnahmen

IT-Sicherheitsbeauftragter im Betrieb

Erstellen von Sicherheitsrichtlinien –> für Passwörter etc.

Schulungen v. Mitarbeitern –> gegen Social-Engineering

Normen, Branchenstandards befolgen

Technische Maßnahmen

Virenschutzsystem

Firewall

Anti-Spam Filter

Privacy/ Security by Design

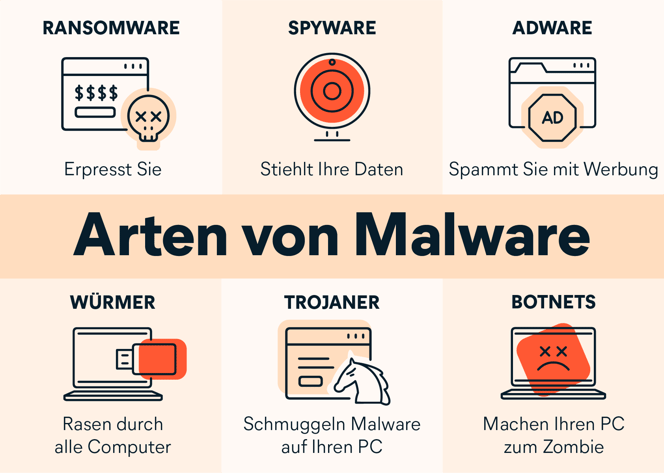

Arten von Malware

Es empfiehlt sich sehr, die verlinkten Artikel zu den einzelnen Typen zu lesen. Nicht für die ASP aber fü’s eigene Leben, dass am am Satus-Quo ist, was derzeit so passiert…

Hacking: gezieltes Ausnutzung von Sicherheitslücken, Umgehen von Sicherungsmechanismen

Malware: "malicious" (bösartig) & "software, häufig Handlung des Benutzers erforderlich

Ransomware: Verschlüsselung aller Dateien. Erpressung (meist Bitcoin, Ether) damit die Dateien nicht veröffentlich und entschlüsselt werden

Spyware: unbemerktes Sammeln von Nutzerinfirmationen (Tastatureingaben, Zwischenspeicher, Screen-Capture…)

Adware: Ungewünschte Werbung (Chip-Softwaredownload) meist durch Black Paterns initiiert

Würmer: verbreitet sich selbst durch’s Netzwerk, USB-Sticks etc. Meist Ausnutzung von (Zero-Day) Sicherheitslücken

Trojaner: Tarnung als legitime Software, läd andere Schadsoftware nach

Botnets: Werden durch andere Schadsoftware erstellt. Z.B. ein Wurm breitet sich aus und macht alle “berfallenen” Geräte zum Mitglied eines Botnetzes, dieses wird für DDoS-Attacken genutzt (durch automatische Skripte)

DDos (Distributet Denial-of-Service): Oft durch Botnetze durchgefürht, da mehr Netzwerkpower. Durch verschiedene Methoden wird das Ziel in die Knie gezwungen. Z.B. Syn-Flooding etc.

Phishing: Versuch über gefälschte Websites, E-Mails etc. an vertrauenswürdige Daten zu kommen um noch bessere Phishing Attacken oder weitere Schadsoftware zu implementieren

Datenschutzgesetze

DSGVO, BDSG

Definition personenbezogener Daten:

alle Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person [...] beziehen

Datenminimierung: Personenbezogene Daten müssen dem Zweck angemessen und auf das dadurch notwendige Maß beschränkt sein

Zweckbindung: nur für festgelegte, eindeutige & legitime Zwecke verwendbar –> z.B. Nutzeradresse nicht für Werbung

Verbot mit Erlaubnisvorbehalt

Generell besteht ein Verbot der Nutzung & Verarbeitung von personenbezogenen Daten

Daten dürfen nur genutzt &/oder verarbeitet werden, wenn eine Erlaubnis erteilt wurde (z. B. durch Bestätigung der betroffenen Person oder weil die Verarbeitung zur Vertragserfüllung notwendig ist)

Datenrichtigkeit: Daten müssen sowohl sachlich als auch inhaltlich korrekt & aktuell sein

Rechtmäßigkeit & Transparenz: Daten müssen nachvollziehbar rechtmäßig verarbeitet werden

Datenintegrität/-vertraulichkeit & -sicherheit (TOM): Siehe unten

Speicherbegrenzung Speicherung in einer Form, die die Identifizierung der betroffenen Personen nur so lange ermöglicht, wie es für den Verwendungszweck nötig ist

Normen & Standrads

CIA-Triade

Confidentiality (Vertraulichkeit): Daten nur von autorisierten Benutzern zugänglich –> Nutzerauthorisierung

Integrity (Integrität): Keine unbemerkte Veränderung –> Prüfsummen wie CRC-64, MD5, SHA

Availablility (Verfügbarkeit): Verhinderung von Systemausfällen –> Redundante Speicherung durch RAID, Servercluster, Backups

Weitere Schutzziele:

Authenticity (Authentizität): Echtheit, Vertrauenswürdigkeit von Daten –> digitale signaturen z.B. in PDFs, HTTPS

Accountability vs. Anonymity (Zurechenbarkeit vs. Anonymität): (keine) Rückführung auf einzelne Person mögl. z.B. Usertracking auf Insta vs. anonymes surfen durch Tor

Resilence (Resilenz): Widerstandsfähigkeit ggü. Ausspähungen, irrtümlichen oder mutwilligen Beschädigungen –> Loadbalancer, DDos-Schutz…

BSI IT-Grundschutz: Katalog mit grundlegenden Sicherheitsanforderungen

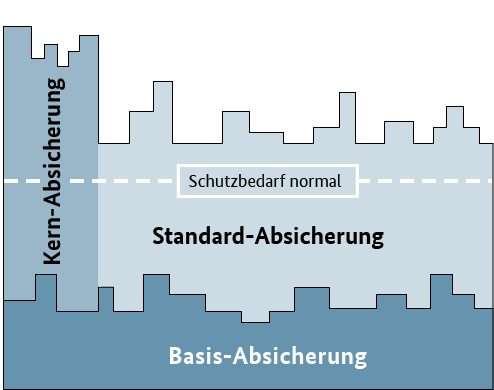

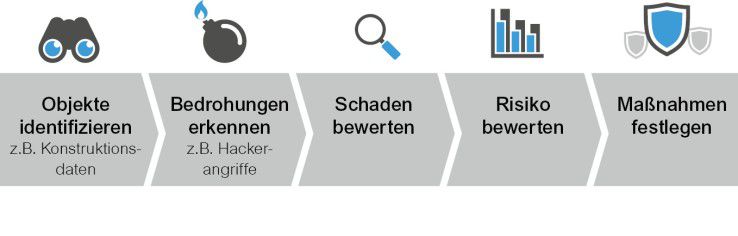

6.2 Schutzbedarfsanalyse

Analyse, welche Bereiche d. Unternehmens welchen Schutz erfordern.

Anpassung an Tätigkeit/Ausrichtung des Unternehmens (Bäckerei vs. IT-Dienstleister für Bundestag)

Betrachtung von Netzwerk (Sicherheit), Gebäude (Einbruch, Zugangskontrolle), E-Mail-Client (Viren-/ Phishing-Erkennung) etc., deren Wert und Bedrohungsgrad

Ablauf e. Schutzbedarfsanalyse:

Gute Seite dazu.

6.3 Sicherheitskonzept entwickeln

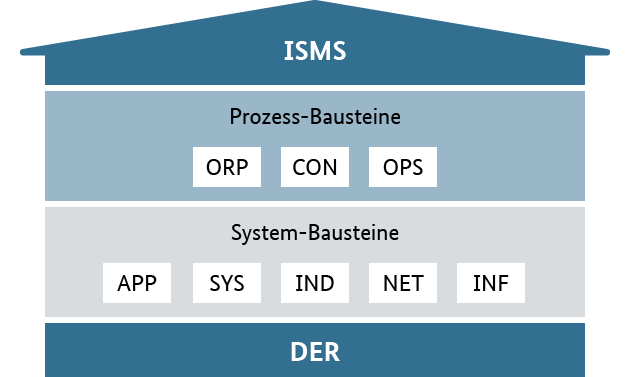

Bausteine aus Grundschutzkatalog

ISMS

ORP

CON

OPS

DER

APP

SYS

IND

NET

INFSicheritsmanagement

Organisation und Personal

Konzeption und Vorgenehsweisen (Kryptokonzept, Datenschutz,

Datensicherung, Auswahl von Software, …)

Aufteilung d. Betriebs

Detektion und Reaktion v. sicherheitsrelevanten Ereignissen, Audits, IT-Forensik

Anwendungen (Browser, Webserver, Outlook, etcl.)

IT-Systeme (Server, Virtualisierung, Clients, Laptops, Handys)

Industrielle IT (Betriebs-/ Steuerungstechnik, Sensoren und Aktoren)

Netze und Kommunikation (Netzarchitektur und -design, Netzmanagement)

Infrastruktur (Gebäude, Serverräume, Verkabelung, Homeoffice)Schutzbedarfskategorien

normal: Kein Imageverlust beim Kunden, Schaden unter 50.000€

hoch: Ansehen wird erheblich beeinträchtigt, 50.000€ < Schaden < 500.000€

sehr hoch: Ansehen wird grundlegend und nachhaltig beschädigt, Schaden > 500.000€

IT-Sicherheitsmanagement implementieren

ISMS-Scoping: klärt grundlegende Dinge wie Sicherheitsniveau, Aufwand d. Implementierung etc.

Abstimmung/ Planung von Sicherheitsmaßnamen, Erstellung von benötigten Unterlagen und Sicherheitsregeln

Einführung der ISMS in der Organisation

Verbesserung im laufenden Betrieb

6.4 Umsetzung d. Sicherheitskonzepts

IT-Sicherheitsmanagement (s.o., Grundlagen zu Passwort-Policy etc. Sensibilisierung zum Thema Phishing, Testweise konzerninterne Alibi Phishingmails versenden und Mitarbeiter die drauf reinfallen gleich ne IT-Security Schulung zuweisen

Technische, Infrastrukturelle Schutzmaßnahmen: Zugangs- und Zugriffskontrolle (Sowohl Gebäude als auch interne Software-Tools), Netzwerksicherheit, Aufstellen von Honeypots, Implementierung von LDAP, VPN-Zugriff, Verschlüsselung d. Daten, regelm. Updates, abgeschottete Serverumgebung (keine direkte Verbindung zw. zentr. Datenspeicher und Internet), …

Anmeldung per RADIUS: Zugriffskontrolle und Authentifizierung in Netzwerken. z.B. per einmaliger Username/Passwort Kombi, MAC Adresse, 2FA etc. Kann auch regeln zu welchen einzelnen Services aus dem Netz man zugriff hat, oft genutzt bei WLAN Authentifizierung (auch LAN) –> wird bei großen Firmen genutzt

Security by Design/ Default: z.B. sind per Default alle Ports an einer Firewall blockiert, nur bei bedarf werden die benötigten Ports für genau definierte IPs freigegeben, es wird grundsätzlich verboten sich im Firmennetz am LDAP-Server anzumelden, nur explizit registrierte MAC-Adressen dürfen sich anmelden etc.

DNS-/IP-Blocking bekannter Server von Schadsoftware bzw. Controlserver von Botnetzen

Falls es drankommt: SSH vs. Telnet. Telnet ist ungefähr so sicher wie Bungeejumping an Gummibärchenschlangen. Also NEIN!!!

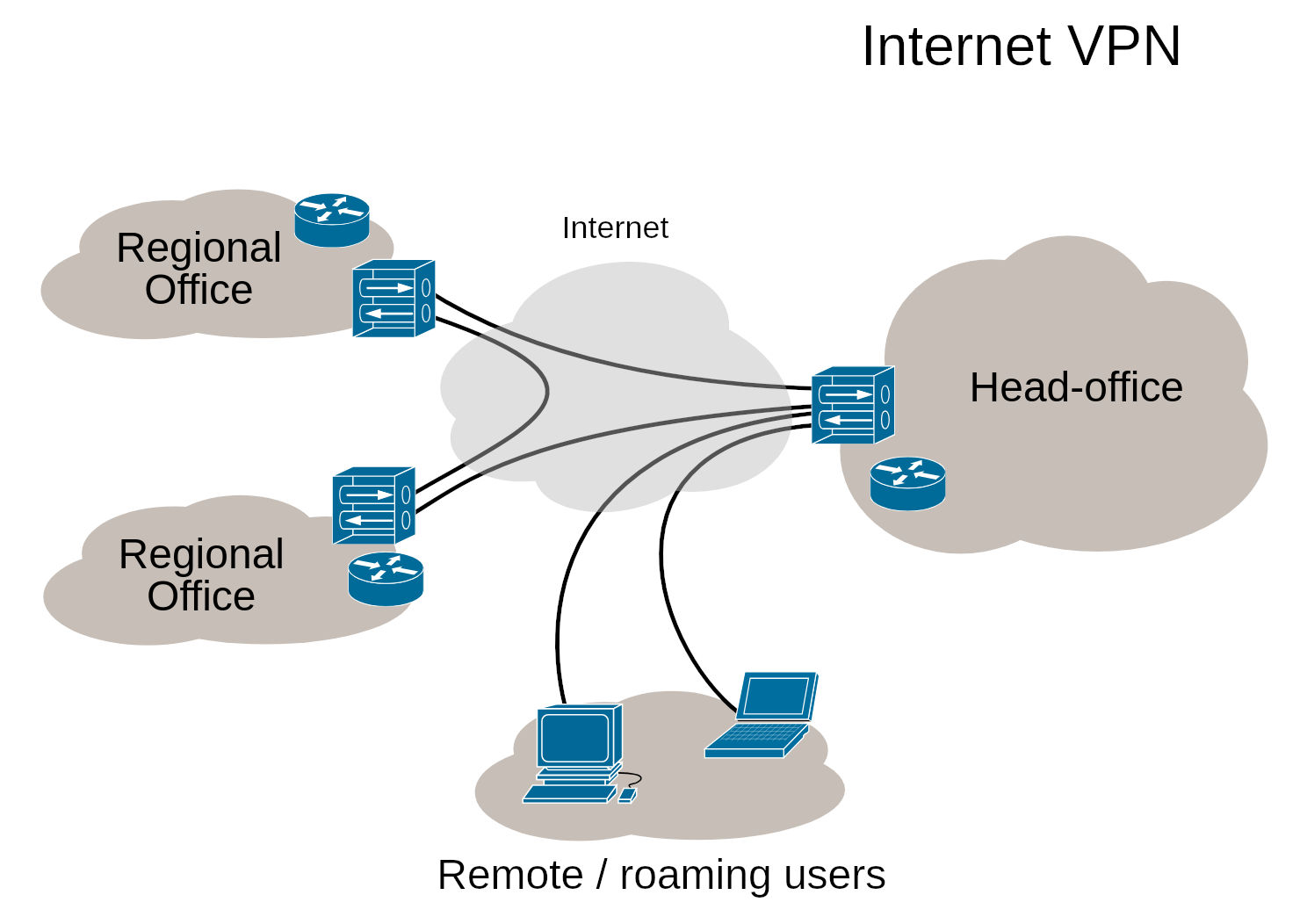

VPNs

Note

Entgegen der medialen Werbung schützt ein VPN nicht vor Hackern, Angriffen oder ähnlichem. Es ist lediglich dafür nutzbar, Traffic von einem Ort zu einem anderen zu routen, ohne dass die Zwischenstationen etwas mitkriegen.

Es ist richtig, dass VPNs den Traffic verschlüsseln. Das tut aber SSL (also HTTPS) ohnehin schon. Heißt, man würde nur eh schon verschlüsselten Traffic nochmal verschlüsseln. Das macht die ganze Geschichte langsam. Es würde also nur was bringen, wenn man auf HTTP-Seiten surft. Und ja, es ist zwar nur die Kommunikation mit den Websites, nicht aber die DNS-Anfrage verschlüsselt (Zumindest zu 88%). Ein VPN bringt dann aber nur, dass zwar nicht der Anbieter des WLANs (z.B. Cafee) sondern eben der VPN-Provider deine DNS-Anfragen mitließt. Irgendwer muss ja die Seiten auflösen.

Einen Sicherheitsvorteil bietet ein VPN also nur in zwei Fällen

du nutzt unverschlüsstelten Verkehr (Websites, Netzwerklaufwerke)

Du hast den VPN-Server, zu dem die Verbindung aufgebaut wird, selbst gehostet und dieser löst DNS-Anfragen selbst auf oder leitet die via DoT oder DoH weiter.

Ein riesiger Vorteil besteht natürlich darin, dass man mit einem VPN in z.B. das Firmen-/ Heimnetz kommt und auf Services zugreifen kann, die nicht im Internet sondern im lokalen Netz verfügbar sind. (Dann muss man z.B. das NAS daheim nicht fü’s Internet freigeben und ist so sicherer gegen Angriffe) Außerdem kann man natürlich mit VPNs Geoblocking umgehen.

Wenn man wirklich anonym surfen will, sollte man Tor verwenden. Und nein, das hat an sich nix mit dem Darknet (uhh gruselig ( ⚆ _ ⚆ ) ) zu tun…

Aaaalso. Genug gemotzt, wie funktioniert ein VPN?

Möchte man z.B. Remote-Arbeiter und weitere Geschäftsstellen an das Firmennetz anbinden, baut man ein (am besten redundantes) VPN Netz auf. Hier wird entweder direkt am Client oder am VPN-Server/ Router der Traffic verschlüsselt und gezielt zum Ziel (Anderer Router, in anderer Geschäftsstelle) geroutet.

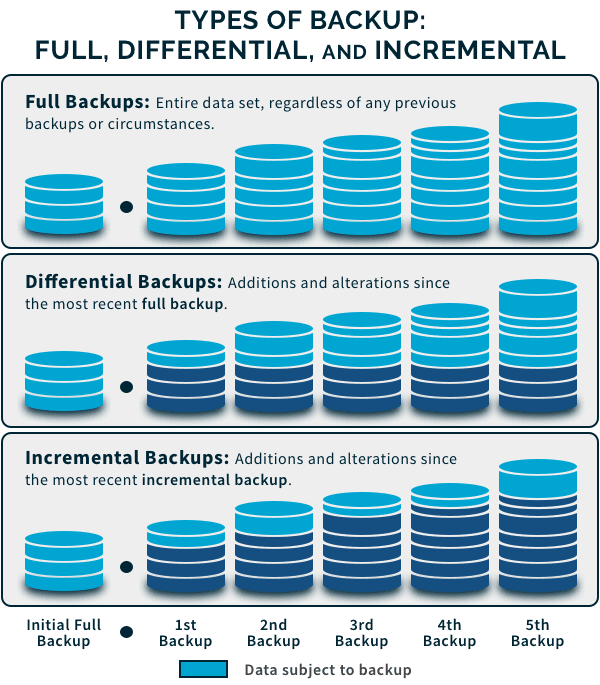

Datensicherung, Backup-Verfahren

Important

Es sollte IMMER die 3-2-1 Regel für Backups befolgt werden.

| Voll | Differential | Inkrementiell | |

|---|---|---|---|

| Speicherplatz | Viel | mittel bis viel | wenig |

| Backup Geschwindigkeit | langsam | schnell | am schnellsten |

| Wiederherstellung | am schnellsten | schnell | am langsamsten |

| Benötigte Versionen | nur das Neuste | das letzte Voll- und Teilbackup | das letzte Voll- und alle Teilbackups |

| Doppelt gespeicherte Dateien | sehr viele | einige | keine |

RAID-Systeme

Warning

RAID ist KEIN Backup!!!

Wenn der Server abfackelt bringt dir auch ein noch so sicheres RAID nichts. RAID dient nur zur Minimierung der Ausfallwahrscheinlichkeit. Daher sollte die 3-2-1-Regel (s.o.) genutzt werden um sicher zu stellen, dass auch in ungünstigen Situationen keine Daten verloren gehen.

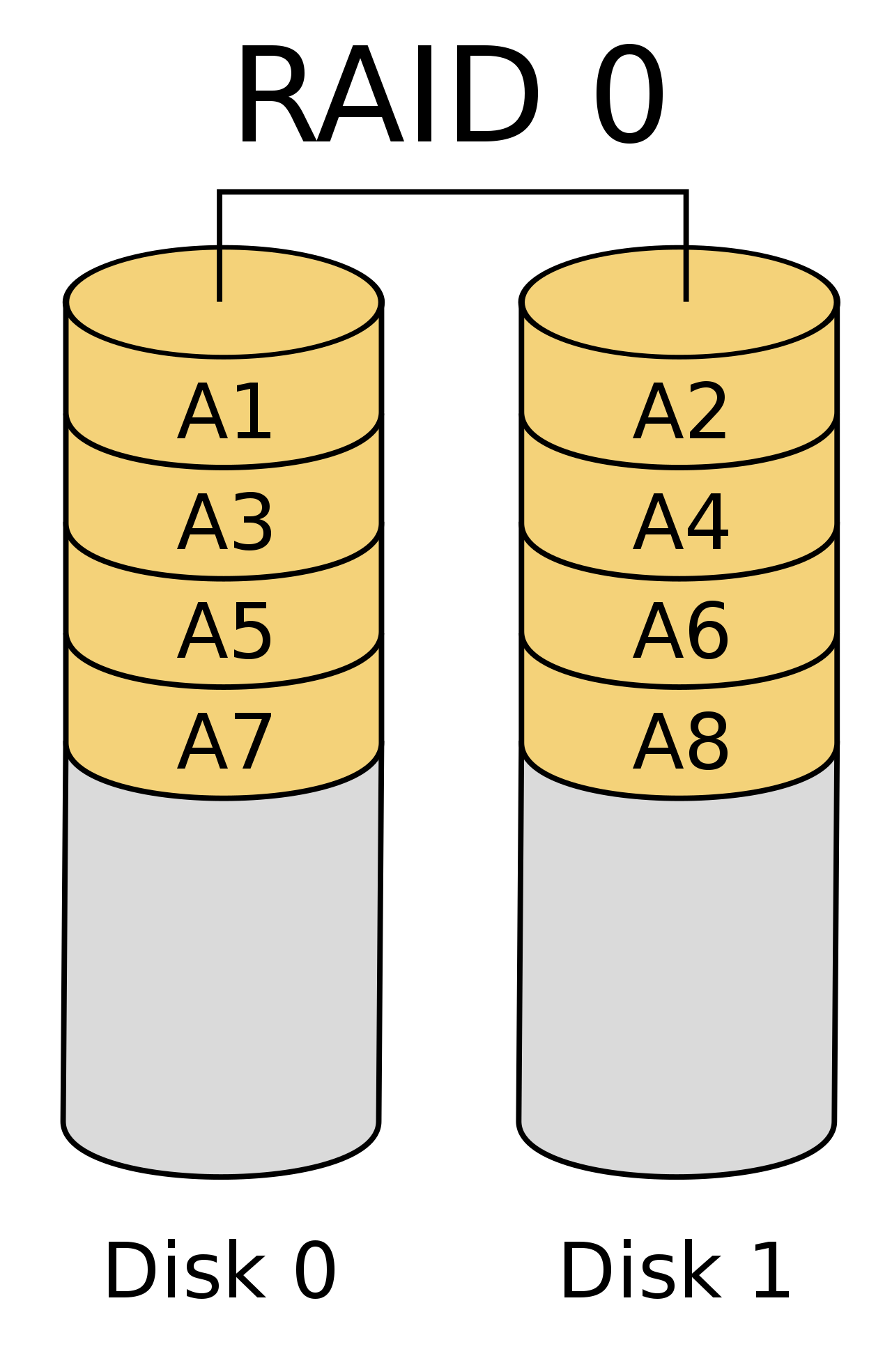

RAID 0

Zwei Festplatten (eigentlich Partitionen) werden zu einer logischen Platte (Partition) zusammengefügt. Beide Partitionen müssen gleich groß sein.

| Vorteil | Nachteil | Berechnung d. Speicherplatzes | |

|---|---|---|---|

| hohe Lesegeschwindigkeit –> es kann von beiden Platten gleichzeitig gelesen werden höhere Schreibgeschwindigkeit –> es muss nur 1/2 der Daten auf jede Platte geschrieben werden | Der Ausfall einer Platte führt zu einem Totalausfall Die Partitionsgröße orientiert sich an der kleineren Festplatte -> 3TB + 2TB = 4TB nutzbarer Speicher |

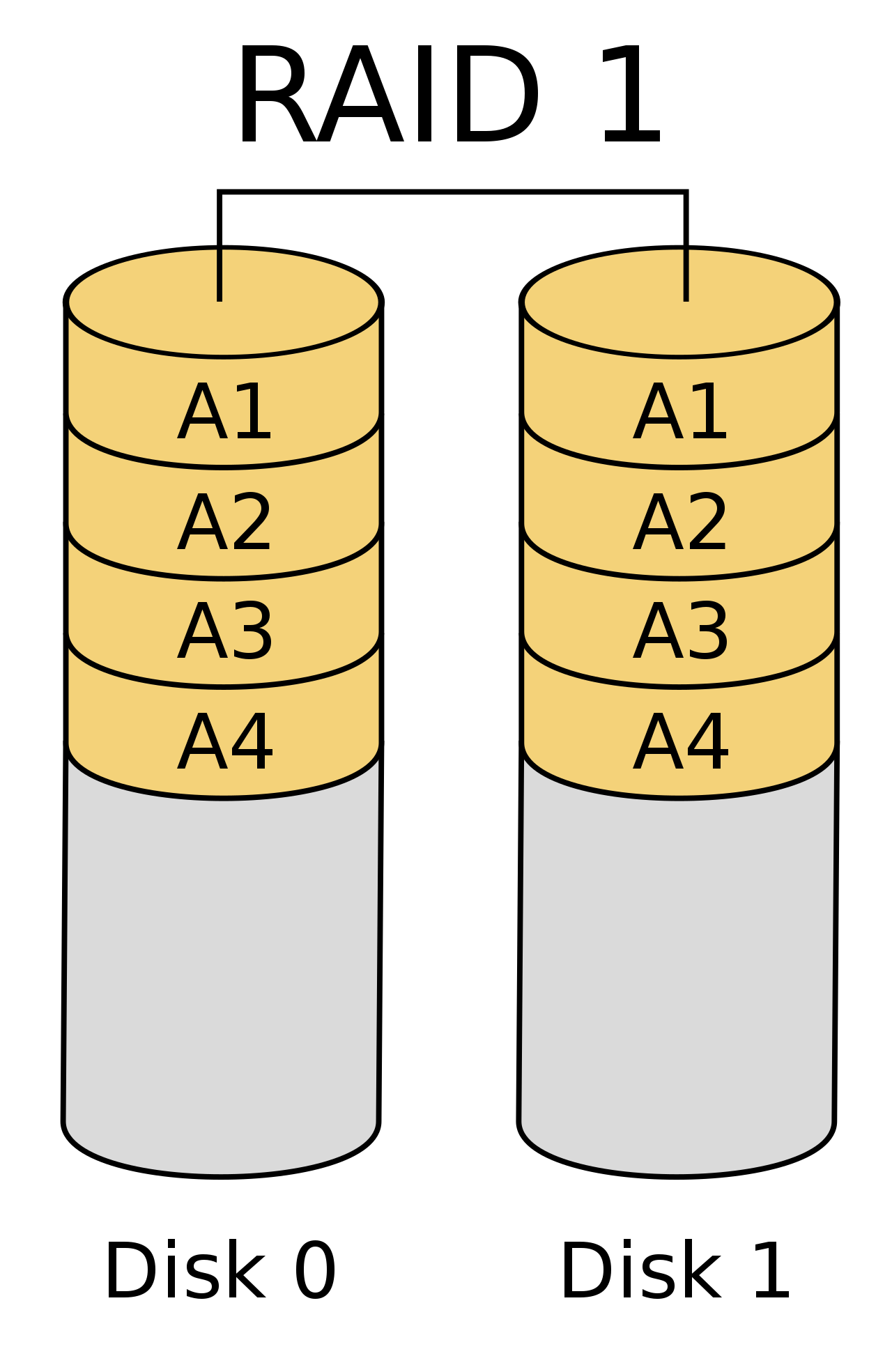

RAID 1

Zwei Festplatten werden 1:1 gespiegelt. Beide Partitionen müssen gleich groß sein.

| Vorteil | Nachteil | Berechnung d. Speicherplatzes | |

|---|---|---|---|

| hohe Lesegeschwindigkeit –> es kann von beiden Platten gleichzeitig gelesen werden Sehr hohe Redundanz –> Eine Platte darf ausfallen wenig Zeit zur Wiederherstellung benötigt | Es kann nur die Hälfte des verfügbaren Speicherplatzes genutzt werden Die Partitionsgröße orientiert sich an der kleineren Festplatte -> 3TB + 2TB = 2TB nutzbarer Speicher |

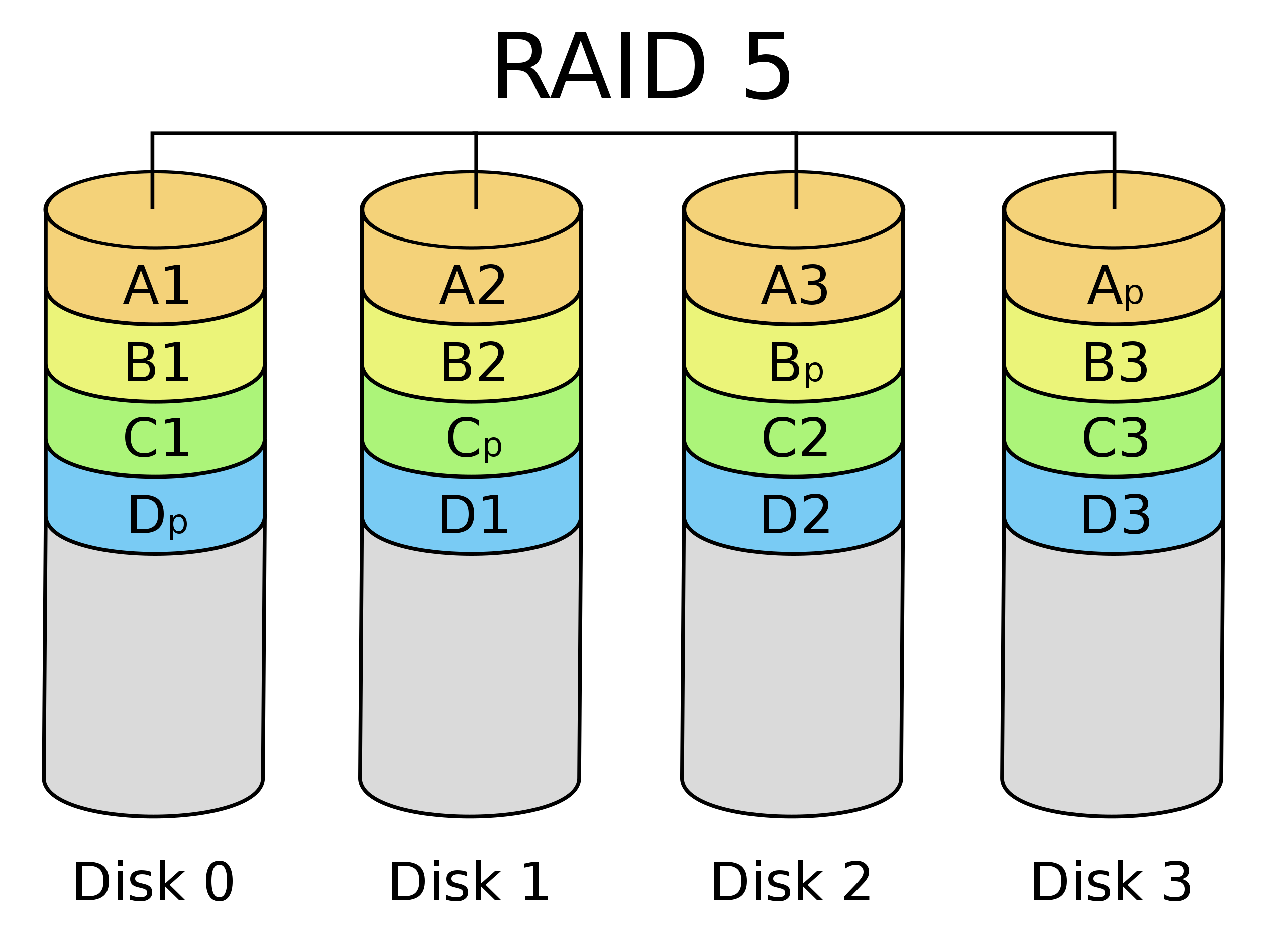

RAID 5

Die Datei wird in mehrere Teile (Hier 3) aufgeteilt und verteilt gespeichert. Zusätzlich wird die Paritätsinformation berechnet (XOR) und alternierend auf den Platten verteilt (keine extra Paritäts-Platte). Alle Partitionen müssen gleich groß sein.

| Vorteil | Nachteil | Berechnung d. Speicherplatzes | |

|---|---|---|---|

| hohe Lesegeschwindigkeit –> es kann von mehreren Platten gleichzeitig gelesen werden Sehr hohe Redundanz –> gleiche Redundanz wie Raid 1 bei geringeren Kosten/Redundanz Mehr Speicherplatz bei gleicher Redundanz im Vergleich zu RAID 1 | Es wird bei der Wiederherstellung Rechenzeit benötigt Alle Partitionen müssen gleich groß sein |

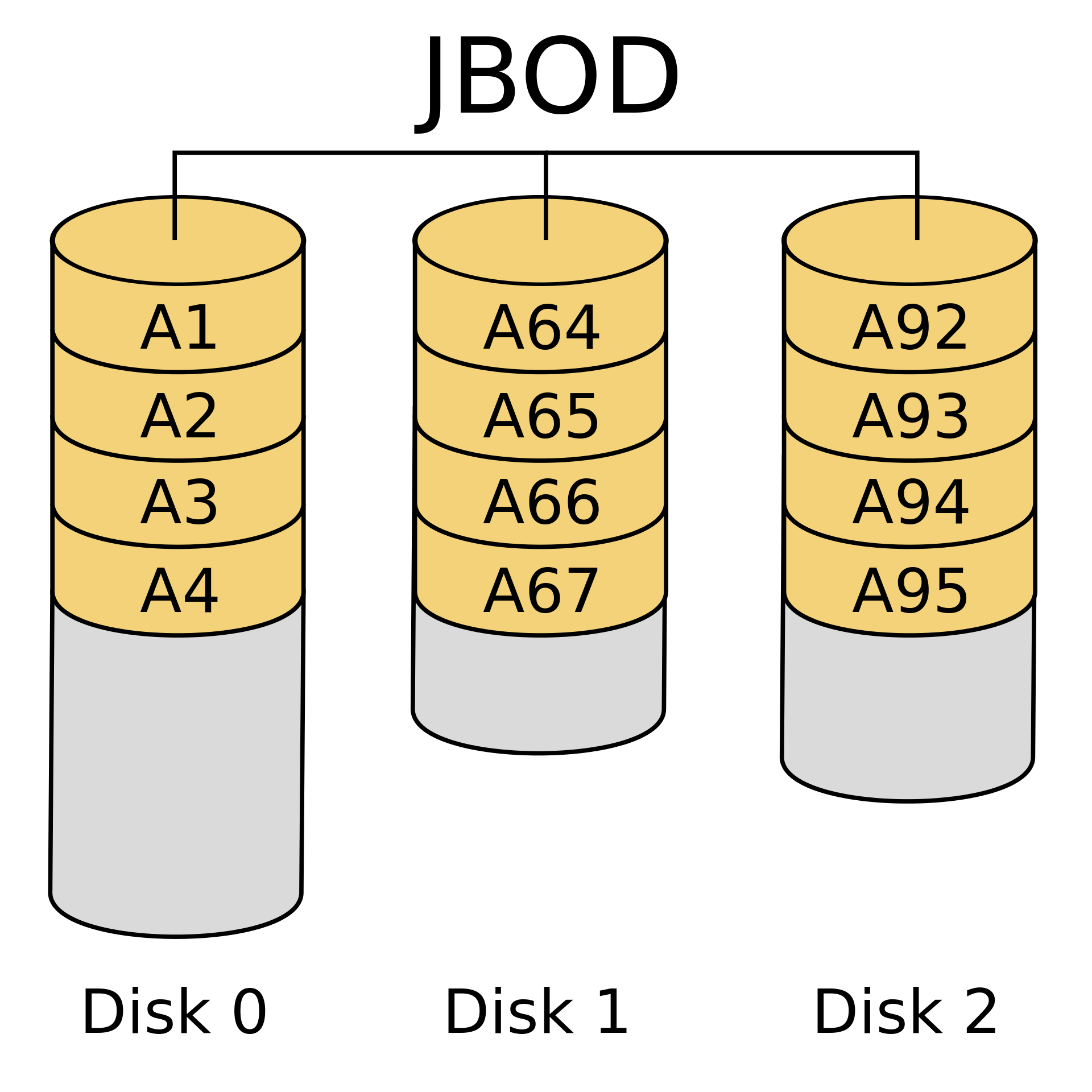

JBOD

Streng genommen kein RAID. Alle Festplatten (unbegrenzt) werden in ihrer vollen Kapazität genutzt. Im Bild wird irrtümlich eine augenscheinliche Zerteilung einer Datei (in 95 Teile) dargestellt. Es sind in diesem Fall aber 95 verschiedene Dateien.

| Vorteil | Nachteil | Berechnung d. Speicherplatzes | |

|---|---|---|---|

| Nutzung aller verfügbaren Festplatten in ihrer vollen Größe kein Stripping (Zerteilung der Dateien) wie bei RAID 0 | Keine Redundanz Bei einem Plattenausfall gehen alle Daten der betroffenen Platte verloren |

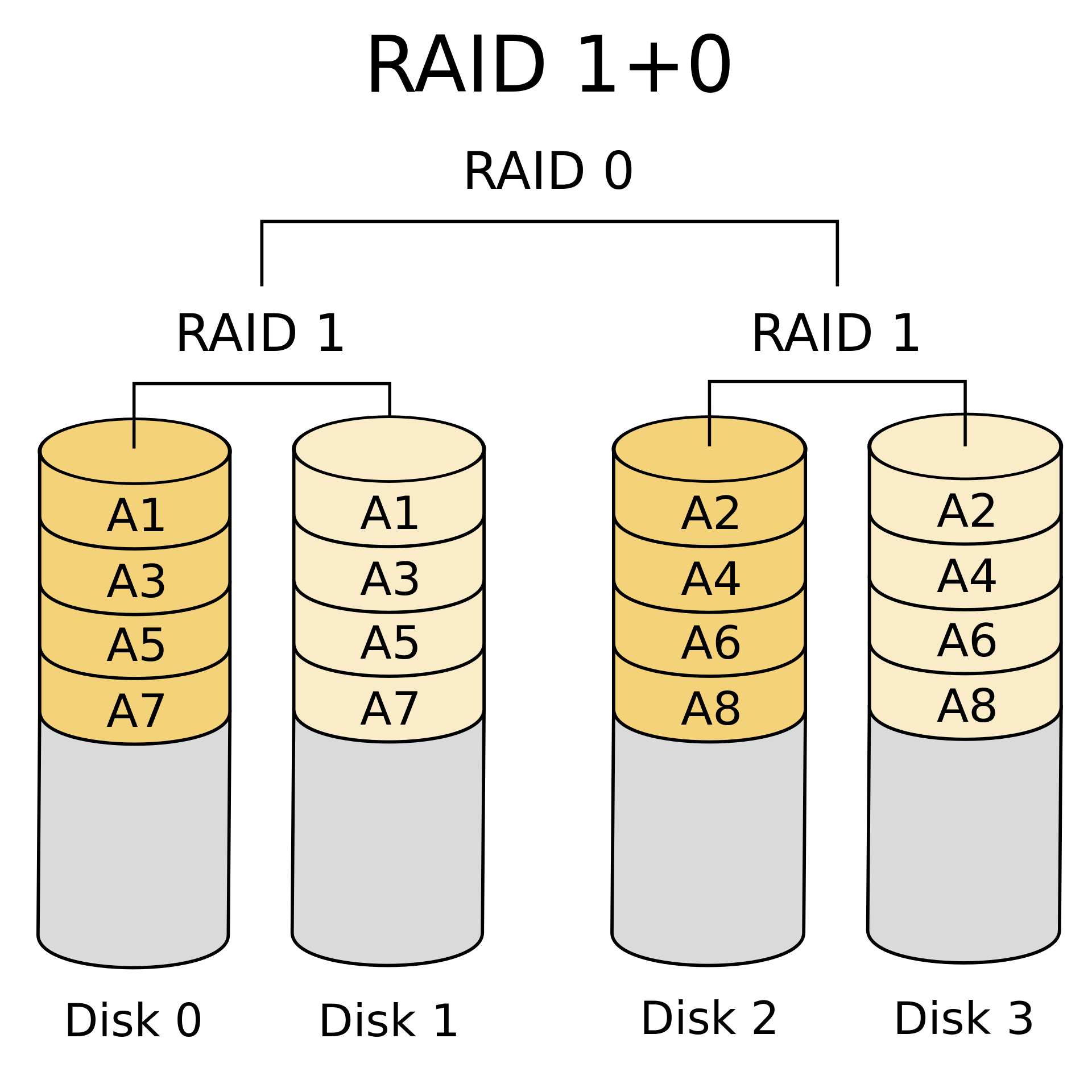

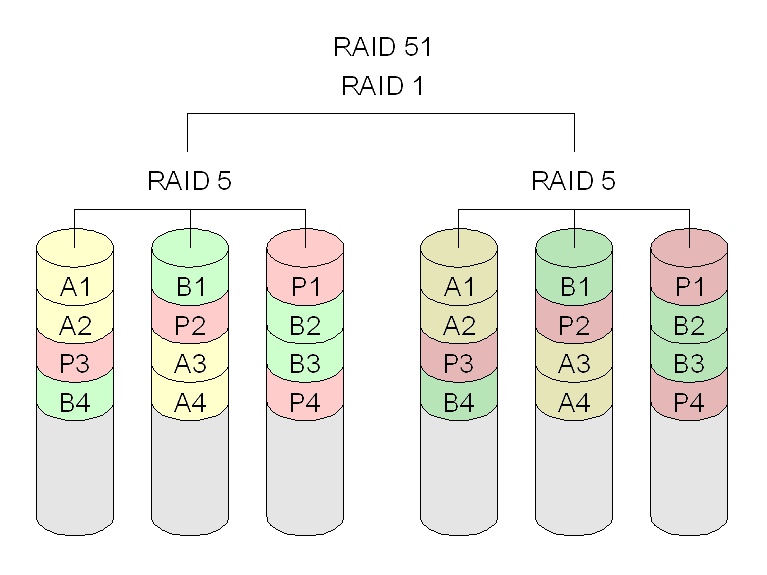

Vermischte Typen

Es ist auch möglich mehrere RAID-Typen zu mischen. So kann aus zwei RAID 0 Verbünden ein RAID 1 Verbund erstellt werden. Auch ein RAID 15 etc. ist somit möglich (wird teilw. auch genutzt). Für mehr Infos ist dieser Wikipedia-Artikel sehr interessant.

USV

Typen von unterbrechungsfreien Stromversorgungseinheiten:

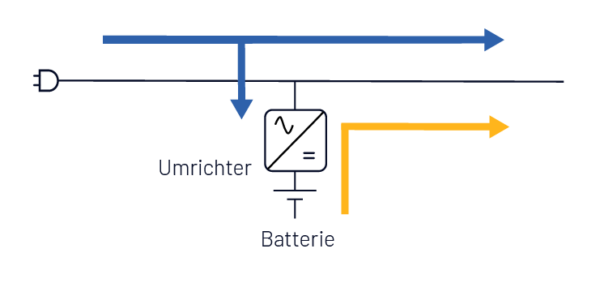

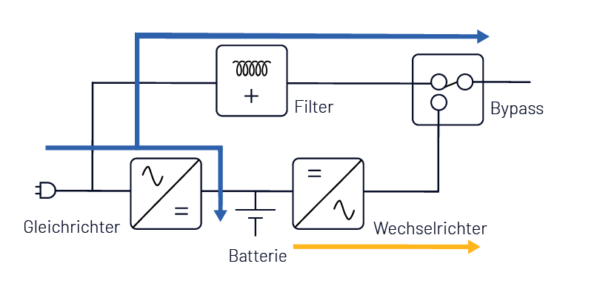

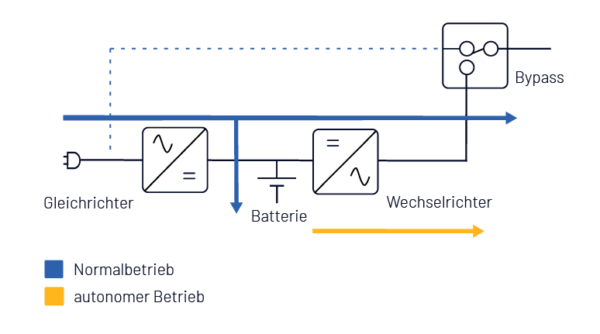

| Name | Schutz bei | Umschaltzeit | Funktionsweise | |

|---|---|---|---|---|

| Offline USV | Netzausfall große Über-/ Unterspannung | 3-10ms | Weiterleitung der Netzspannung. Bei Netzausfall wird auf Batteriebetrieb umgeschalten. Gibt die Netzspannung ungefiltert durch. evtl. schädlich für empfindliche Geräte |  . . . . . . |

| Netzinteraktive USV | Netzausfall Über-/ Unterspannung Schwankungen der Netzspannung | < 4ms | Weiterleitung und “Glättung” der Netzspannung. Zusätzlich werden Schwankungen ausgeglichen. |  |

| Online USV | Netzausfall Über-/ Unterspannung Schwankungen der Netzspannung und Netzfrequenz | keine | Die eingehende Netzspannung wird konstant gefiltert und geglättet. Spannungsspitzen und -täler werden durch die Batterie ausgeglichen. Auch Frequenzsschwankungen werden ausgeglichen. |  |

Online USVen sind logischerweise wesentlich teurer und rentieren sich nur bei empfindlicher oder hochverfügbarer IT-Hardware. Eine Netzinteraktive USV ist meist der Kompromiss zwischen den anderen beiden Varianten.

Man bemerke, dass die meisten Server-/ Computernetzteile von sich aus Spannungslücken von >= 16ms (ATX-Standard) kompensieren können. Daher sollte auch die Umschaltung einer Offline-USV i.d.R. keine/kaum Beeinträchtigungen darstelt.

Berechnung der benötigten USV:

Wirkleistung: realer Stromverbrauch der angeschlossenen Geräte, Einheit Watt

Blindleistung: wird zwischen Erzeuger und Verbraucher übertragen.

Scheinleistung:

Autonomiezeit: Überbrückungsdauer bei Netzausfall

Ein Unternehmen betreibt ein Rechenzentrum, das aus vier Racks besteht. Jedes Rack benötigt eine Leistung von 2,75 kW. Das Rechenzentrum ist mit einer USV-Anlage mit einer Nennleistung von 15 kVA abgesichert. Die USV-Anlage wird mit einer Blei-Säure-Batterie betrieben, die eine Kapazität von 6 kWh hat.

Berechnung der Autonomiezeit:

–> // Berechnung in Stunden

// Umrechnung in Minuten

Berechnung der USV-Größe:

Zur Berechnung sollte immer die

// 1,6 als ungefähren Faktor für die Umrechnung

// +30% Puffer

Ich glaube aber nicht, dass die zweite Aufgabe gefragt wird, da das im Endeffekt ne Milchmädchenrechnung ist, weil die 1,6 nur eine Annäherung an den cosPhi sind…

7 Leistungserbringung

7.1 Vertragsarten

Siehe Vertragsgestaltung

7.2 Unternehmensleitbild

Bestandteile:

Slogan: beschreibt kurz und Prägnant das Selbstverständnis d. Unternehmens

Vision: beschreibt Ziele die das Unternehmen erreichen will. Sollten nicht unbedingt realistisch sein

Mission: Zweck, den das Unternehmen verfolgt

Unternehmenskultur/ -philosophie: Umgang miteinadner (innerhalb und außerhalb d. Unternehmens)

–> soll für positives Image in der Öffentlichkeit sorgen

7.3 Leistungsdokumentation

Kontinuierliche Prüfung d. vertraglich vereinbarten Vorgaben

Stillegung von Altsystemen, Inbetriebname von Neuen

Archivierung von Daten

Vollständige Doku erbrachter Leistungen siehe Arten der Dokumentation

7.4 Umsetzung der Leistungserbringung

Leistungserbringung vor Ort vs. Remote

Vor Ort: einfacher Einstieg da Teamkontakt, gute Kommunikation, fördert Kreativität –> gut bei Projektanfang, schweren Phasen

Remote: geringere Kosten, weniger Stress, bessere Auswahl an Mitarbeitern, flexibleres arbeiten –> Während einem längeren Projekt

Kundenvorgaben bei Leistungserbringung: Termin, Erfüllungsort, Spezifikationen

techn. Voraussetzungen klären

Rolloutprozesse: Vorbereitung (Onboarding d. Kunden, Scope definieren, Schulung auf z.B. neue Software) Formailitäten

Ertragsziele: alles was mit den begriffen Umsatz, Gewinn & Kapital zusammenhängt

Marktziele: vom Unternehmen selbst festgelegt, was es erreichen möchte

Leistungsziel: gewisse Qualitätsstandards, Sicherstellung der Arbeitsplätze

7.5 Leistungserbringung gem. Aufbauorganisation

Siehe Organisationsformen

Anpassung an jew. Organisationsform (Wer entscheidet welchen Schritt, wirkt an welchem Teilprojekt mit, etc.)

7.6 Veränderungsprozesse

Wie kann Veränderung richtig kommuniziert und begleitet werden?

Motivierte Herangehensweise, betonung v. Chancen

Identifizierung, Darstellung v. Veränderungsschritten

Einbeziehung d. Mitarbeiter in Veränderungsprozess

Mitarbeiter(neu)qualifizierung

Erkennen von Bremsern/ Skeptikern und Förderern

Ursachen von Widerständen gg. Veränderung: Angst vor Kompetenzverlust, Wissenslücken, pers. Historie

7.7 Einweisung

Inhalt d. Abnahmeprotokolls

Gegenstand der Abnahme

beteiligte Personen (mit ihrer Funktion)

Ort, Datum und Uhrzeit

Art und Ergebnis der Prüfungen

Vereinbarte Maßnahmen zur Nacherfüllung

Nicht geprüfte Kriterien

Arten der Dokumentation

Nutzerhandbuch

Schnittstellendokumentation

Netzwerkdokumentation

Testprotokolle

Programmdokumentation (z.B. im Code)

Mängel, -arten

Schlechtleistung –> fehlende Funktionalität

Falschlieferung –> Software erfüllt nicht den geforderten Zweck

Minderlieferung –> Software erfüllt nicht alle beschriebenen Anforderungen

7.8 Leistungserbringung bewerten

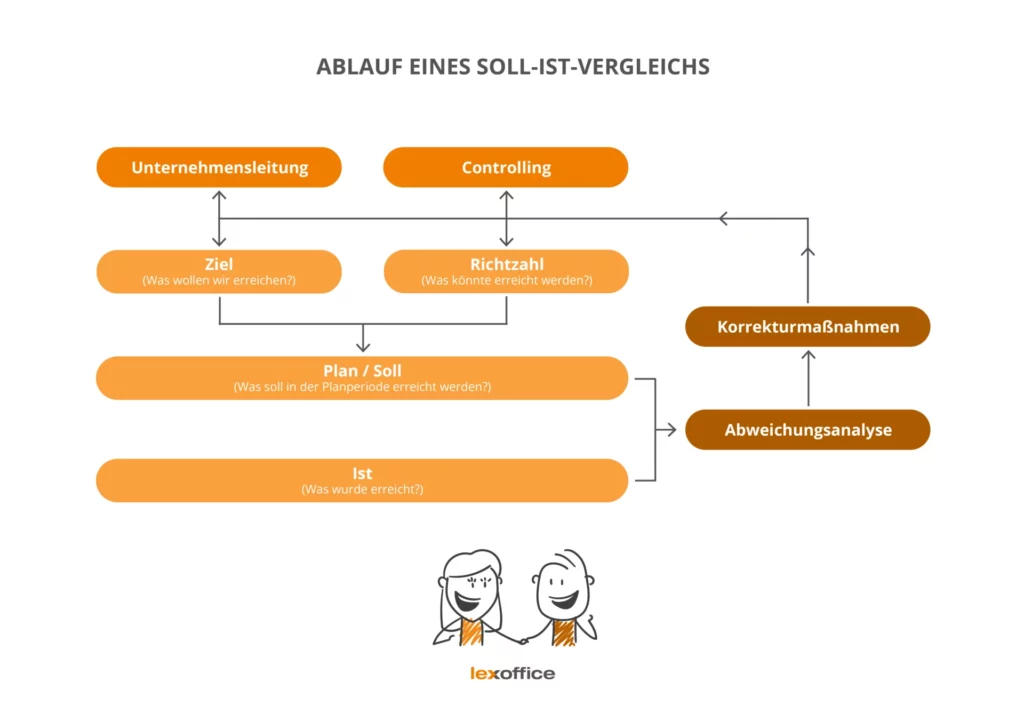

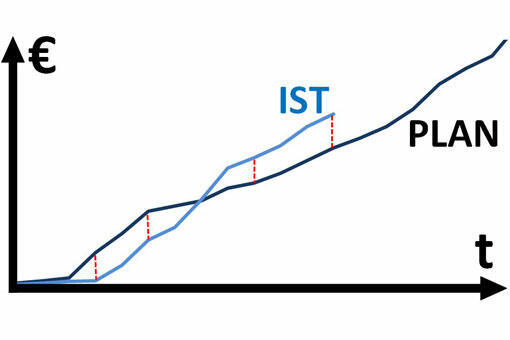

Soll-Ist Vergleich

1 und 2 werden einmalig durchgeführt

1 und 2 werden einmalig durchgeführt

3, 4 und 5 wer während dem Projekt mehrmals wiederholt

Ziele Setzen und planen –> Was soll erreicht werden

Werter erfassen –> wann ist das Projekt erfolgreich

Soll-Ist-Vergleich erstellen –> Werte aus 1 und 2 werden den aktuellen Werten gegenüber gestellt

Abweichungen analysieren –> Ursache muss ausfindig gemacht werden

Maßnahmen etablieren –>

Erfolge messen

Bestätigung erbr. Leistungen

Anhand von konkreten Zielen: SMART

Abweichungsanalyse

während Punkt 4, Unterscheidung in mehrere Gruppen z.B.:

Kostenstellenabweichungen

Abweichungen in der Erlösrechnung

Abweichungen der Beschaffungsseite

7.9 Angebotsvergleich

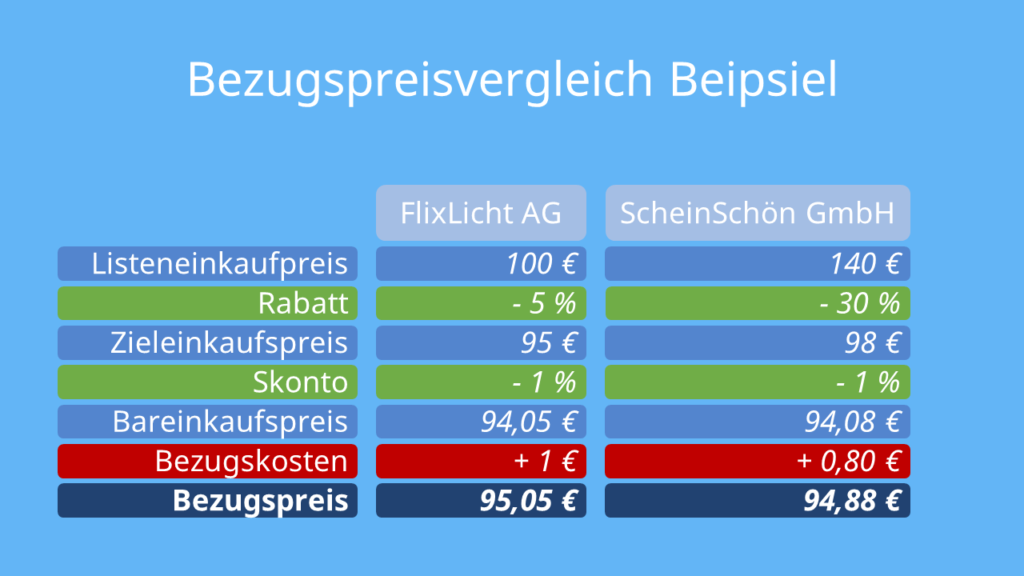

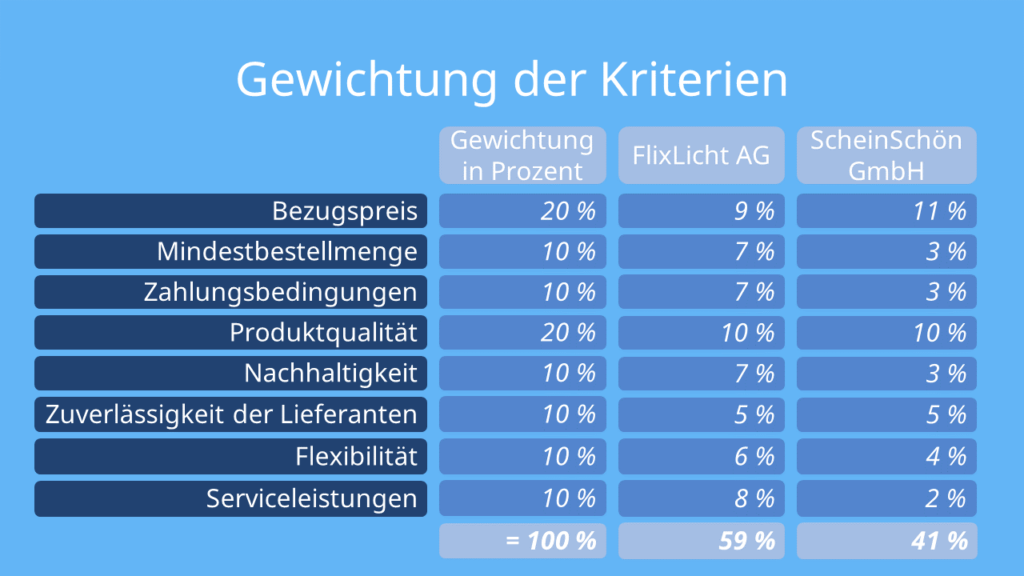

Ähnlich bzw. vergleichbar mit Nutzwertanalyse Aufgeteilt in drei Schritte:

Quantitativer Angebotsvergleich: Vergleich d. Bezugspreise (von Hersteller zur eigenen Firma)

Qualitativer Angebotsvergleich: Vergleich von wichtigen Kriterien (Nachhaltigkeit, schnelle Lieferung, etc.)

Gewichtung der Kriterien: Entgültiger Entschluss (Siehe: Nutzwertanalyse)